Wireshark Nedir

Wireshark bir ağ yakalama ve protokol analiz aracıdır. tcpdump ve ngrep'in aksine, bu araç bir grafik kullanıcı arayüzüne sahiptir ve TCP oturumları içinde kapsüllenmiş bazı uygulama katmanı protokollerini yorumlama (diğer bir deyişle kod çözme) yeteneğine sahiptir. Birincil güçlü yönleri, paket yakalamaları arasında kolayca gezinme yeteneği, bir yakalama dosyasındaki her paketin ayrıntılı bir görünümünü sağlayan kullanımı kolay bir arabirim ve çok çeşitli trafik türlerinin kodunu çözmesine olanak tanıyan sağlam bir protokol tanımları kümesidir. Ancak aşırı büyük trafik kümelerini çok iyi işlemez, bu nedenle büyük bir yakalama dosyasıyla uğraşıyorsanız, onu Wireshark'ta görüntülemeden önce diğer araçları kullanarak kısaltmanız gerekir.Protokollerin kodunu çözerek daha fazla bilgi elde edilebilir ve önemli öğeleri bulmak için daha fazla filtreleme ve arama işlevi gerçekleştirilebilir. Örneğin, Etki Alanı Adı Hizmeti (DNS) trafiğinin kodunu çözerek, DNS ile ilgili trafiğe odaklanan bir filtre oluşturmak, bir araştırmayla ilgili etkinliklere odaklanmayı ve ilgilenilen öğeleri çıkarmayı kolaylaştırmak mümkündür. Daha da önemlisi, Wireshark, bu temel varsayımları karşılamayan trafiği otomatik olarak sınıflandırmasını engelleyen protokollerin beklenen davranışı hakkında varsayımlarda bulunur. Bu nedenle, bilinen bir türdeki trafik Wireshark tarafından doğru bir şekilde tanımlanmadığında, bir kişinin paketleri manuel olarak incelemesi, trafiğin türünü tanımlaması ve Wireshark'a bu trafiği doğru bir şekilde çözmesi talimatını vermesi gerekir.

Wireshark ve tshark, görüntü filtrelerini kullanma yeteneği sağlar. Bunlar yakalama filtrelerinden farklıdır, çünkü bu araçların ayrı protokol alanları hakkında bilgi yakalamak için kullandığı protokol ayrıştırıcılarından yararlanır. Bu nedenle, çok daha güçlüler. 1.10 sürümünden itibaren Wireshark yaklaşık 1000 protokolü ve yaklaşık 141000 protokol alanını destekler ve bunlardan herhangi birini kullanarak filtre ifadeleri oluşturabilirsiniz. Yakalama filtrelerinden farklı olarak, görüntü filtreleri, veriler toplandıktan sonra bir paket yakalamaya uygulanır.

Tipik bir görüntü filtresi ifadesi, bir alan adından, bir karşılaştırma operatöründen ve bir değerden oluşur.

Wireshark, dünyada en sık kullanılan paket dinleyicisidir. Diğer paket dinleyicileri gibi Wireshark'ın yaptığı 3 şey şu şekildedir ;

Paket Yakalama: Wireshark, bir ağ bağlantısını gerçek zamanlı olarak dinler ve ardından tüm trafik akışlarını yakalar - aynı anda büyük olasılıkla on binlerce paket.

Filtreleme: Wireshark, filtreler kullanarak tüm bu rastgele canlı verileri dilimleme ve dilimleme yeteneğine sahiptir. Bir filtre uygulayarak, yalnızca görmeniz gereken bilgileri elde edebilirsiniz.

Görselleştirme: Wireshark, herhangi bir iyi paket dinleyicisi gibi, bir ağ paketinin tam ortasına dalmanıza izin verir. Ayrıca tüm konuşmaları ve ağ akışlarını görselleştirmenizi sağlar.

WİRESHARK NASIL YÜKLENİR (Windows)

İşletim sistemlerinin bazı sürümlerinde uyumsuzluk sorunları olabilir. Windows 8 durumunda kullanılabilecek bir geçici çözüm, olası uyumsuzluk sorunu nedeniyle Wireshark'ı yüklemeden önce WinPcap'ı yüklemektir.

Bir kez çalıştırıldığında, kurulum hakkında Windows'tan bir güvenlik uyarısı alacağınızı göstermektedir. burada yapacağız yayıncının Wireshark Foundation olduğunu ve dosyanın dijital olarak imzalanmış ve güvenli olduğunu görün. Dosyalarınızı her zaman, önce bir virüsten koruma programı ile tarayabilirsiniz.

AŞAMA 1 : Wireshark'I bu adresten sisteminize uygun olanı indirin!

AŞAMA 2 : Setup projesini başlatın.

AŞAMA 3 : Buradaki olay tabikide klişe olarak devam edecek Next (ileri) yolunu takip edin.

AŞAMA 8 : Ve gelen ekrana Finish butonuna bastıktan sonra kurulumun başarıyla tamamlandığını görebiliriz.

WİRESHARK NASIL YÜKLENİR (LİNUX)

Kod:

$ sudo apt-get install wireshark

$ sudo dpkg-reconfigure wireshark-common

$ sudo usermod -a -G wireshark $USER

$ newgrp wiresharkYukarıdaki adımları tamamladıktan sonra oturumu kapatıp tekrar oturum açın ve ardından Wireshark'ı başlatın:

Kod:

$ wireshark &- KURULUM TAMAMLANMIŞTIR -

Wireshark Görüntü Filtreleri

Bir alan adı bir protokol, bir protokol içindeki bir alan veya bir protokolle ilgili olarak bir protokol ayrıştırıcısının sağladığı bir alan olabilir. Bazı örnek alan adları, icmp protokolünü veya icmp.type ve icmp.code protokol alanlarını içerebilir . Alan adlarının tam listesi, ekran filtresi ifade oluşturucusuna (bu bölümün Wireshark bölümünde açıklanmıştır) erişerek veya Wireshark yardım dosyasına erişerek bulunabilir. Basitçe söylemek gerekirse, Wireshark'ın paket ayrıntıları bölmesinde gördüğünüz herhangi bir alan bir filtre ifadesinde kullanılabilir.Sonraki, Wireshark'ın belirtilen değeri, alanda yorumladığı verilerle ilişkili olarak nasıl karşılaştıracağını belirleyen karşılaştırma operatörüdür (bazen ilişkisel operatör olarak adlandırılır). Wireshark'ın desteklediği karşılaştırma operatörleri aşağıdaki tabloda gösterilmiştir. Hangi konuda rahat olduğunuza bağlı olarak İngilizce ve C benzeri operatörlerin kullanımını değiştirebilirsiniz.

| Operatör (İngilizce) | Operatör (C-Like) | Tanım | Örnek |

|---|---|---|---|

| eşdeğer | == | Belirtilen değere eşit değerlerle eşleşir | ip.addr == 192.168.1.155 |

| ne | != | Belirtilen değere eşit olmayan değerlerle eşleşir | ip.addr ! = 192.168.1.155 |

| gt | > | Belirtilen değerden daha büyük değerlerle eşleşir | tcp.port gt 1023 |

| lt | < | Belirtilen değerden daha küçük değerlerle eşleşir | tcp.port < 1024 |

| ge | >= | Belirtilen değerden büyük veya ona eşit değerlerle eşleşir | udp.uzunluk > = 75 |

| le | <= | Belirtilen değerden küçük veya ona eşit değerlerle eşleşir | udp.uzunluk le 75 |

| Contains | Belirtilen değerin alan içinde bulunduğu değerlerle eşleşir | smtp.req.parameter "FROM" içermektedir |

İfadedeki son öğe, karşılaştırma operatörüne göre eşleştirmek istediğiniz değerdir. Değerler ayrıca aşağıda gösterilen tablo ile birlikte farklı türlerde gelir.

| Değer türü | Tanım | Örnek |

|---|---|---|

| Tamsayı (İmzalı veya İmzasız) | Ondalık, sekizlik veya onaltılık olarak ifade edilir | tcp.port == 443 ip.proto == 0x06 |

| Boolean | Doğru (1) veya Yanlış (0) olarak ifade edilir | tcp.flags.syn == 1 ip.frags.mf == 0 |

| String | ASCII metni olarak ifade edilir | http.request.uri == “ www.turkhackteam.org ” smtp.req.parameter “FROM” içeriyor |

| Adres | Herhangi bir sayıda adres olarak ifade edilir: IPv4, IPv6, MAC, vb. | ip.src == 192.168.1.155 ip.dst == 192.168.1.0/24 ether.dst == ff:ff:ff:ff:ff:ff |

Artık filtrelerin nasıl oluşturulduğunu anladığımıza göre, kendi filtrelerimizden birkaçını oluşturalım. Basitten başlayarak, yalnızca protokol adını belirterek yalnızca IP protokolünü kullanan paketleri gösteren bir filtre ifadesi oluşturabiliriz:

ip

Şimdi, ifadeye src anahtar sözcüğünü ekleyerek belirli bir kaynak IP adresine göre eşleştirme yapabiliriz:

ip.src == 192.168.1.155

Alternatif olarak, bunun yerine paketlere göre hedef IP adresiyle eşleştirebiliriz:

ip.dst == 192.168.1.155

Wireshark ayrıca birden çok diğer alandan değerleri birleştirecek özel alanlar içerir. Örneğin, paketleri belirli bir IP adresiyle kaynak veya hedef alanlarında eşleştirmek istiyorsak, hem ip.src hem de ip.dst alanlarını inceleyecek bu filtreyi kullanabiliriz:

ip.addr == 192.168.1.155

Mantıksal operatörler kullanılarak birden çok ifade birleştirilebilir. Bunlar ise şu şekilde gösterilmektedir ;

| Operatör (İngilizce) | Operatör (C-Like) | Tanım |

|---|---|---|

| ve | && | Her iki koşul da doğru olduğunda doğru olarak değerlendirilir |

| veya | || | Her iki koşul da doğru olduğunda doğru olarak değerlendirir |

| xor | ^^ | Yalnızca bir koşul doğru olduğunda doğru olarak değerlendirir |

| not | ! | Bir koşul karşılanmadığında doğru olarak değerlendirilir |

Bileşik bir ifade yapmak için önceki bir ifadeyi başka bir ifadeyle birleştirebiliriz. Bu, 80 numaralı bağlantı noktasına yönlendirilmemiş 192.168.1.155 kaynaklı tüm paketlerle eşleşir:

ip.src == 192.168.1.155 && !tcp.dstport == 80

Bir kez daha, görüntü filtreleri oluştururken akılda tutulması gereken en önemli şey, Wireshark'taki paket ayrıntıları bölmesinde gördüğünüz her şeyin bir filtre ifadesinde kullanılabilmesidir. Örnek olarak gösterecek olursak yine bir tablo ile sunmak istiyorum.

| Filtre İfadesi | Tanım |

|---|---|

| eth.addr ! = < MAC adresi > | Paketleri belirtilen MAC adresine değil veya bu MAC adresinden eşleştirin. Kullanmakta olduğunuz ana bilgisayardan gelen trafiği hariç tutmak için kullanışlıdır. |

| ipv6 | IPv6 paketlerini eşleştir |

| ip.geoip.country == < ülke > | Paketleri belirli bir ülkeye veya ülkeden eşleştirin |

| ip.ttl < = < değer > | Belirtilen değerden küçük veya buna eşit bir TTL'ye sahip paketleri eşleştirin. Bu, bazı gevşek işletim sistemi parmak izleri için faydalı olabilir. |

| ip.checksum_bad == 1 | Paketleri geçersiz bir IP sağlama toplamı ile eşleştirin. İfadedeki ip yerine udp veya tcp ile değiştirilerek TCP ve UDP sağlama toplamları için de kullanılabilir. Kötü dövülmüş paketleri bulmak için kullanışlıdır. |

| tcp.stream == < değer > | Belirli bir TCP akışıyla ilişkili paketleri eşleştirin. Belirli iletişim işlemlerini daraltmak için kullanışlıdır. |

| tcp.flags.syn == 1 | Paketleri SYN bayrak seti ile eşleştirin. Bu filtre, ifadenin “syn” kısmı uygun bayrak kısaltmasıyla değiştirilerek herhangi bir TCP bayrağıyla kullanılabilir. |

| tcp.analysis.zero_window | 0 TCP pencere boyutunu gösteren paketleri eşleştirin. Kaynakları tükenmiş ana bilgisayarları bulmak için kullanışlıdır. |

| http.request == 1 | HTTP istekleri olan paketleri eşleştirin. |

| http.request.uri == “<değer>” | HTTP istek paketlerini istekte belirtilen bir URI ile eşleştirin. |

| http.response.code == < değer > | HTTP yanıt paketlerini belirtilen kodla eşleştirin. |

| http.user_agent == "değer" | HTTP paketlerini belirtilen bir kullanıcı aracısı dizesiyle eşleştirin. |

| http.host == "değer" | HTTP paketlerini belirtilen bir ana bilgisayar değeriyle eşleştirin. |

| smtp.req.command == “<değer > “ | SMTP istek paketlerini belirli bir komutla eşleştirin |

| smtp.rsp.code == < değer > | SMTP yanıt paketlerini belirli bir kodla eşleştirin |

| smtp.message == "değer" | Paketleri belirtilen bir SMTP mesajıyla eşleştirin. |

| bootp.dchp | DHCP paketlerini eşleştirin. |

| !arp | ARP olmayan paketleri eşleştirin. |

| ssh.encrypted_packet | Şifreli SSH paketlerini eşleştirin. |

| ssh.protocol == “<değer>” | Belirtilen protokol değerinin SSH paketlerini eşleştirin. |

| dns.qry.type == < değer > | Belirtilen türdeki (A, MX, NS, SOA, vb.) DNS sorgu paketlerini eşleştirin. |

| dns.resp.type == < değer > | Belirli bir türdeki (A, MX, NS, SOA, vb.) DNS yanıt paketlerini eşleştirin. |

| dns.qry.name == “<değer>” | Belirtilen adı içeren DNS sorgu paketlerini eşleştirin. |

| dns.resp.name == “<değer>” | Belirtilen adı içeren DNS yanıt paketlerini eşleştirin. |

Görüntü filtresi ifadeleriyle denemeler yapmak ve kullanışlı ifadeler oluşturmaya çalışmak için biraz zaman harcamalısınız. Wireshark'taki ifade oluşturucunun hızlı bir şekilde incelenmesi, sizi doğru bir şekilde yönlendirebilir.

Wireshark Kullanarak Paketler Nasıl Yakalanır

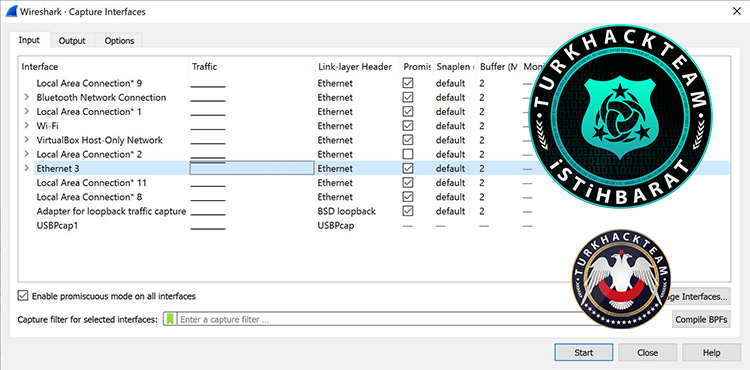

Wireshark'ı kurduktan sonra ağ trafiğini yakalamaya başlayabilirsiniz. Ancak unutmayın: Herhangi bir paketi yakalamak için bilgisayarınızda Wireshark'ı karışık moda geçirmek için uygun izinlere sahip olmanız gerekir. Doğru izinlere sahip olduğunuz sürece, yakalamayı gerçekten başlatmak için birkaç seçeneğiniz vardır. Belki de en iyisi ana pencereden Yakala >> Seçenekler'i seçmektir. Bu, aşağıda gösterildiği gibi Yakalama Arayüzleri penceresini açacaktır.

Bu örnek için en aktif arayüz olan Ethernet 3 arayüzünü seçeceğiz. Wireshark, ağdaki paketleri temsil eden hareketli bir çizgi göstererek trafiği görselleştirir.

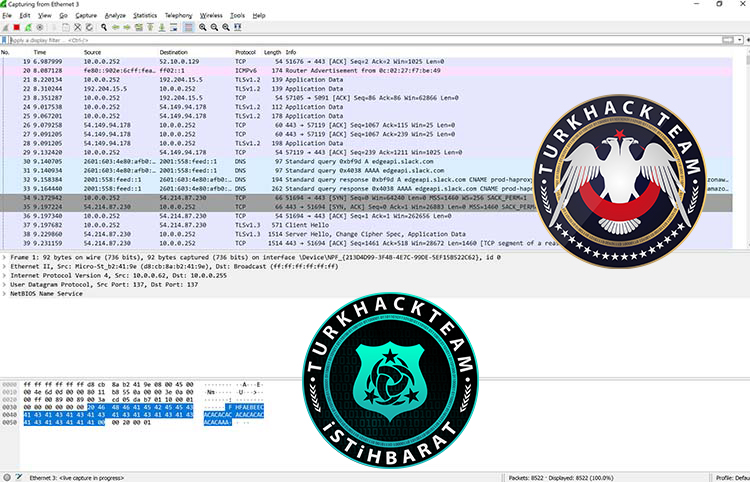

Ağ arayüzü seçildikten sonra, yakalamaya başlamak için Başlat düğmesine tıklamanız yeterlidir. Yakalama başladığında, aşağıda da gösterildiği gibi ekranda görünen paketleri görüntülemek mümkündür.

Paketler neden farklı renklerde görünüyor ?

Artık bazı paketleriniz olduğuna göre, bunların ne anlama geldiğini anlamanın zamanı geldi. Wireshark, sağduyulu renk kodlaması uygulayarak paket türlerini belirlemenize yardımcı olmaya çalışır. Aşağıdaki tablo, ana paket türlerine verilen varsayılan renkleri açıklamaktadır.| Wireshark'ta Renk | Paket Tipi |

|---|---|

| Açık mor | TCP |

| Açık mavi | UDP |

| Siyah | Hatalı paketler |

| Açık yeşil | HTTP trafiği |

| Açık sarı | Sunucu İleti Blokları (SMB) ve NetBIOS dahil olmak üzere Windows'a özgü trafik |

| Koyu sarı | yönlendirme |

| Koyu gri | TCP SYN, FIN ve ACK trafiği |

Ancak, sadece renge göre yorumlamakla sınırlı değilsiniz. Tüm paket yakalamanın giriş/çıkış (G/Ç) istatistiklerini görüntülemek mümkündür.

Wireshark'ta İstatistikler >> G/Ç Grafiği'ne gidin

Bu durumda, üç büyük trafik patlaması meydana geldi. Çoğu zaman, siber güvenlik uzmanları, saldırılar sırasında trafik patlamalarını belirlemenin hızlı ve kirli bir yolu olarak Wireshark'ı kullanır.

Bir sistem ile diğeri arasında oluşturulan trafik miktarını yakalamak da mümkündür. İstatistikler'e gider ve ardından Konuşmalar'ı seçerseniz, aşağıda'da gösterildiği gibi, bitiş noktaları arasındaki konuşmaların bir özetini görürsünüz.

SİSTEM YAPILANDIRMA (Diğer Araçlar ve Metodolojiler)

Wireshark ile sorun giderirken , sorunu analiz ederken diğer araçları ve metodolojileri kullanmak için zaman ayırmanız önerilir. Örneğin, bilgiyi aktardığınız aynı anahtar ve yönlendiricilerde, sorunu bulmanıza yardımcı olması için üzerlerindeki komutları kullanabilirsiniz. Bunları daha ayrıntılı olarak ele alan kitaplar ve birçok çevrimiçi makale olmasına rağmen, bu alan kılavuzunun amaçları doğrultusunda, bu komutların neler olabileceğini özellikle belirtmek yerine metodolojiyi geliştirmenize yardımcı olacağız. Örneğin, donuyor gibi görünen veya yavaş görünen bir uygulamadan şikayet eden bir kullanıcınız olduğunu tespit ederseniz, aşağıdaki testleri karmaşıklık aşamalarında yapabilirsiniz:Aşama 1 Testi (hızlı kontroller, bir şekilde müdahaleci değildir)

1. Önce sorunun ne olduğunu çerçeveleyerek anlamaya çalışın. Gerektiği kadar soru sorun. Özel dedektif şapkasını takın ve son kullanıcının deneyimini yakalamaya çalışın.

2. Ardından, etkileyebilecek hiçbir değişikliğin yapılmadığını doğrulayın.

3. Yolu doğrulayın ve yoldaki tüm cihazları kontrol edin. Günlükleri kontrol edin.

4. Daha sonra temel bilgileri gözden geçirebilirsiniz. Ping, traceroute, belirli paket boyutlarını yapabileceğiniz gelişmiş ping komutları, örnek olarak bir yük sağlamanıza (parçalanmayı test etmek için) yardımcı olacaktır.

5. Performans kontrol ediliyor. Bant genişliği, CPU, bir depolama alanı ağındaki (SAN) performansı kontrol etmek kadar derine inebilir.

6. Ancak bu noktada Wireshark'ı kurabilir ve kullanabilirsiniz.

7. Ağ cihazlarında ve altyapıda kontroller çalıştırabilir, günlüklere bakabilir, vurgulayan belirli komutlarla temel kontroller yapabilir, müdahaleci olmayan hata ayıklamaları çalıştırabilirsiniz.

Aşama 2 Testi (daha derin inceleme seviyesi ve daha fazla zaman alıcı ve müdahaleci olabilir)

1. Wireshark, kaynaktan hedefe her iki uçta kurulur ve kaynaktan hedefe paketlerin zamanlamasını kontrol eder. Bunu gerçekleştirmek daha zordur çünkü her iki sisteme de erişmeniz gerekir (örnek olarak) ve testleri birlikte çalıştırmanız gerekir. Verilerin ne zaman gönderildiğini ve ne zaman alındığını ve bu süre zarfında meydana gelen herhangi bir hata veya anormalliği doğrulamak için zaman damgalarını kullanarak her iki yakalamayı da analiz etmeniz gerekecektir. Zaman damgalarını analiz ederken önerilen bir prosedür, Wireshark'ı çalıştırdığınız tüm cihazların, Ağ Zaman Protokolü'nü (NTP) veya Windows Zaman Hizmetini (W32Time) yapılandırarak yapılabilecek doğru zamana sahip olmasını sağlamak olacaktır.

2. Gerçek zamanlı trafik analizi ve paket başlıklarına bakarak derinlemesine inceleme, daha ayrıntılı bir ayrıntı düzeyini ortaya çıkaracaktır, ancak gözden geçirme ve analiz etme daha fazla zaman alacaktır.

3. Bant genişliğinin ve boyutunun geçerliliğini doğrulayacak, ancak istemeden bağlantıyı kullanım için kapatacak ve böylece bir kesintiye neden olacak ağ bağlantılarında performans testi gibi müdahaleci testler çalıştırın

4. Altyapı cihazlarında ağır hata ayıklamaları çalıştırın. Bu, aygıtın yoğun bir şekilde işlemesine neden olabilir, bu nedenle CPU'yu yükseltebilir ve aygıtın üretim trafiğini işlemek için (hiç değilse) yetersiz performans göstermesine neden olabilir

5. Gerçekleştirilecek diğer testler, fiziksel sunucuları yeniden başlatmak, küme düğümlerini birincilden ikincile taşımak, sanal makineyi (VM örnekleri) bir ana bilgisayardan diğerine taşımak ve sorunu yalıtmaya yardımcı olabilecek diğer "sunucuyla ilgili" testler olacaktır.

6. Kabloların değiştirilmesi veya doğrulanması gereken kablolama testi, gereksiz değilse bir kesintiye veya kesintiye neden olabilir.

Bu metodoloji için bir çerçeve oluşturmuş ve aşamalı test olarak adlandırmış olsam da, normal ağ mühendislerinin yaptığından başka bir şey değil.işlerini her gün yaparlar. Bu örnekte görebileceğiniz gibi, Wireshark kullanmak sorunları çözmek için kullanılan tek araç değildir, her gün basitten karmaşığa sorunları çözmek için kullanılan birçok farklı araçtan (veya süreçten) yalnızca biridir.

Moderatör tarafında düzenlendi: