öncelikle alıntı olup düzenlenmiştir.

Solucan da, virüs gibi, kendisini bir bilgisayardan diğerine kopyalamak için tasarlanmıştır ancak bunu otomatik olarak yapar. İlk olarak, bilgisayarda dosya veya bilgi ileten özelliklerin denetimini ele geçirir. Solucan bir kez sisteminize girdikten sonra kendi başına ilerleyebilir. Solucanların en büyük tehlikesi, kendilerini büyük sayılarda çoğaltma becerileridir. Örneğin bir solucan, e-posta adres defterinizdeki herkese kopyalarını gönderebilir ve sonra aynı şeyi onların bilgisayarları da yapabilir. Bu, domino etkisinin getirdiği yoğun ağ trafiği işyeri ağlarını ve Internet'in tümünü yavaşlatabilir. Yeni solucanlar ilk ortaya çıktıklarında çok hızlı yayılırlar. Ağları kilitlerler ve olasılıkla sizin ve başkalarının Internet'teki Web sayfalarını görüntülerken uzun süreler beklemenize yol açarlar.

Solucan, Virüslerin bir alt sınıfıdır. Bir solucan genellikle kullanıcı eylemi olmaksızın yayılır ve kendisinin tam kopyalarını (olasılıkla değiştirilmiş) ağlardan ağlara dağıtır. Bir solucan bellek veya ağ bant genişliği tüketebilir, bu da bilgisayarın çökmesine yol açabilir.

Solucanlar yayılmak için bir "taşıyıcı" programa veya dosyaya gereksinim duymadıklarından, sisteminizde bir tünel de açabilir ve başka birinin uzaktan bilgisayarınızın denetimini eline geçirmesini sağlayabilir. Yakın geçmişteki solucanlara örnek olarak Sasser solucanı ve Blaster solucanı verilebilir.

Virüsler, bilgisayar sahiplerinin haberi olmadan, bilgisayarın çalışma yapısını yavaşlatıp bozan ve bazı dosyaların içinde saklanan bir tür programdır. Virüs terimi genelde kötü anlamda kullanılsada aslında geniş bir alana sahiptir.Bir virüs kendini çoğaltmak ve kendini çalıştırma durumunda olmalı.

Trojan kötücül bir bilgisayar yazılımıdır. Kullanıcıların isteği olmadan bilgisayarlarına bulaşırlar. Trojan bulaşan bir bilgisayar "zombie bilgisayar" diye tabir edilir.

Trojan bulaşan bir bilgisayara her an uzaktan erişilebilir. Trojanlar, Truva atı olarakta bilinmektedir. Trojanlar çok çeşitli şekillerde bilgisayarlara bulaşabilirler. Trojan'ler resim gibi materyallerle birleştirilip kullanıcıya normalde bir resim dosyası gibi gözüken ama aslında bir trojan yazılımı olan resimleri göndererek kullanıcıları yanıltabilmektedirler. Bu yanılgıya kapılmamak için tanımadığınız 3. kişilerden aldığınız dosyaları açmadan önce uzantılarını kontrol ediniz.

2. Banka bilgilerini çalmak için kullanılabilirler,

3. Önemli bilgilerinizi çalmak için kullanılabilirler,

4. Önemli dosya ve bilgilerinizi çalmak için kullanabilirler,

5. Önemli kişlerle yaptığınız görüşmelerinizi izleyebilir ve kayıt altına alabilirler.

6. Bilgisayarınızın ekran görüntüleri kayıt edilebilir.

1. E-posta yoluyla

2. İnternet siteleri aracılığıyla

3. İllegal Yazılımlar aracılığıyla

4. İllegal oyunlar aracılığıyla

5. Crack vb. illegal yazılım kırma araçlarıyla

Bilgisayarıma Trojan bulaşmasını nasıl engellerim?

1. Öncelikle antivirüs programınızı legal yollardan edinmelisiniz. Antivirüsünüzü devamlı güncel tutmalısınız.

2. Bilgisayarınıza illegal yazılımlar yüklemeyiniz.

3. Crack vb. yazılım etkinleştirici uygulamalardan uzak durunuz.

4. E-posta ile gelen her linke tıklamayanız.

5. Deep freeze benzeri yazılımlar kullanarakta kendinize tam koruma sağlamış olursunuz.

6. İmzasız sürücüler yüklemeyeniz.

7. Başkalarından aldığınız Resim vb. gibi dosyaları çalıştırmadan önce dosyanın uzantılarını kontrol ediniz.

8. Bilgisayarınızdaki cookieleri, geçmiş klasörlerini devamlı temizleyiniz.

9. Firewall kullanınız.

Trojan bulaşmış bilgisayarımı nasıl temizleyebilirim?

Bilgisayarınıza hangi trojan'ın bulaşmasına bağlı olarak temizleme işlemleride farklı olmaktadır. Trojan'ı temizlemek çok kolay olmamaktadır. Acemi kullanıcılariçin en garantili temizleme yöntemi disk'e format atmaktır. Profesyonel kullanıcılar için ise öncelikle bilgisayar güvenli modda başlatılmalı ve trojan temizleyici yazılımlarla trojan temizlenip bilgisayarın kararlılığı denetlenmelidir.

1. Netbus,

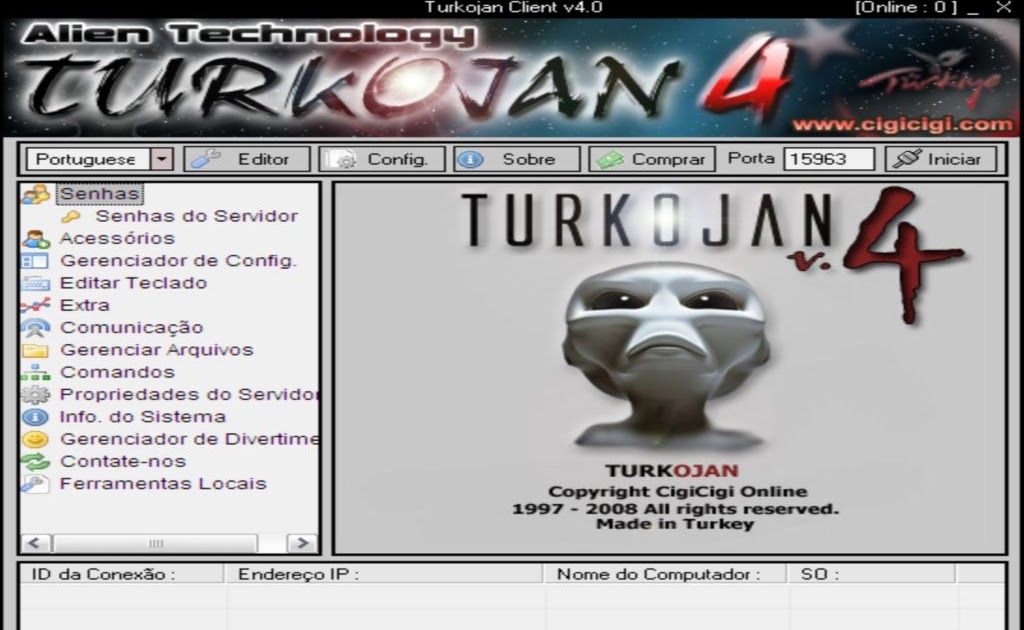

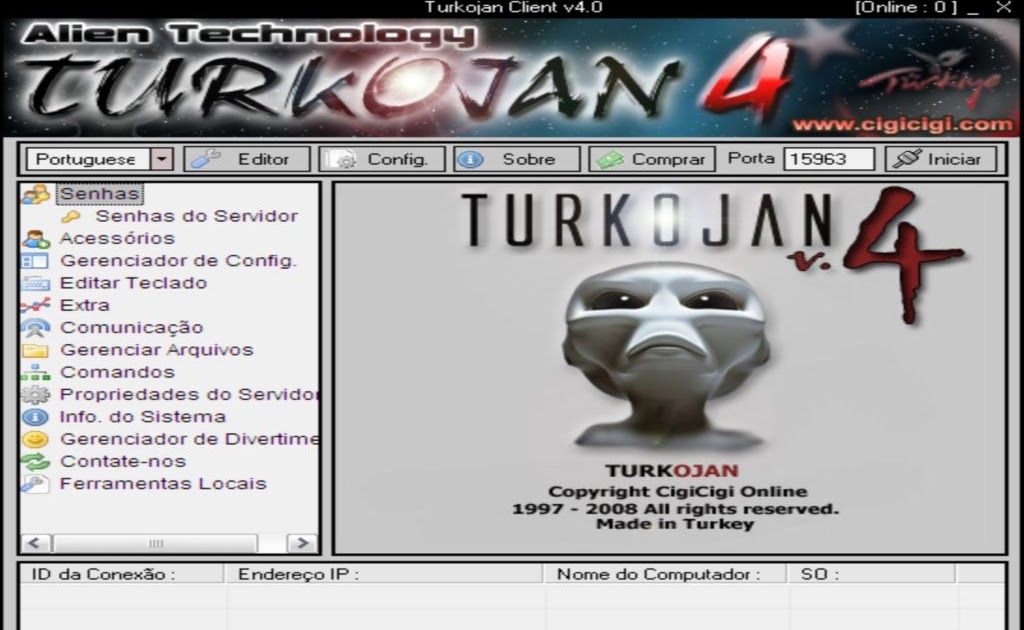

2. Turkojan,

3. Backorifice,

4. Dark Comet,

5. Netbuster.

Trojan temizleyici yazılımlara örnek;

1. Combofix,

2. Emsisoft Anti-Malware,

3. Malwarebytes' Anti-Malware,

4. PC Tools ThreatFire,

5. Super Anti Spywar.

Keylogger eğer sistem yöneticisinin bilgisi dahilinde yüklenmişse tamamen sistem güvenliği için çalışmaktadır.Fakat bu yazılım veya donanım sistem yöneticisinin bilgisi olmadan yüklenmişse tamamiyle saldırı ve casusluk amacı taşır. Yazılım veya donanım dedik çünkü keyloggerlar iki türlüdür.

1) Yazılımla Çalışan Keyloggerlar : Sisteminize yüklenmesiyle aktif hale gelen tuş takip programlarıdır , klavyenizde basılan her tuşu bir dosyaya kaydeder.

2) Donanımla Çalışan Keyloggerlar : Bilgisayarınıza bir donanım eklemesiyle aktif hale gelen tuş takip cihazıdır , klavyenizde basılan her tuşu bir kalıcı bellek kartına yazılıma ihtiyaç duymadan kaydeder. ( klavye ile anakart arasına takılan küçük , Dikkatli bakılmadan görülemeyecek aparatlardır)

Güvenlik Amaçlı Keyloggerlar; Genelde ebeveynlerin çocuklarını internet başındayken takip etmeleri için kullanılır ve tamamen sistem yöneticisinin bilgisi dahilindedir.

Saldırı Amaçlı Keyloggerlar ; Güvenliğinizi tehdit eden keyloggerlar çeşitli yollardan bilgisayarınıza bulaşabilir. Bu yolllardan en yaygını herhangi bir programın içine keylogger yerleştirilerek sisteminizde çalıştırılmasıdır. Şüphesiz en büyük tehdit şüphesiz eş zamanlı mesajlaşma programları ( msn , icq , Yahoo , google talk v.b. ) Bir saldırgan size herhangi bir dosya gönderebilir saldırgan gönderdiği bu dosyanın içine (genelde program veya fotoğraf olur )keylogger yerleştirebilir. Gönderdiği dosya çalışıyor gözükürken aslında arka taraflarda bilginiz dahilinde birde keylogger çalışmaya başlamıştır bile. Bu andan itibaren salgırgana kendinizi teslim etmiş olursunuz en zor iş bitmiştir , Artık salgırnanın yapacağı tek şey bilgisayarının başına geçip sizin klavyenizde bastığınız tuşları takip etmektir. Keylogger sisteminize bulaştıktan sonra saldırganın konfigüre edişine göre Bastığınız tuşların kaydını içeren dosya ya saldırganın belirlediği e posta adresine gelir yada web sitesinde arşivleyebilir. Ayrıca saldırgan bastığınız tuşları anlık olarak takip edebilir ve istediği bilgiyi sizden alır almaz saldırı işlemlerine başlayabilir.

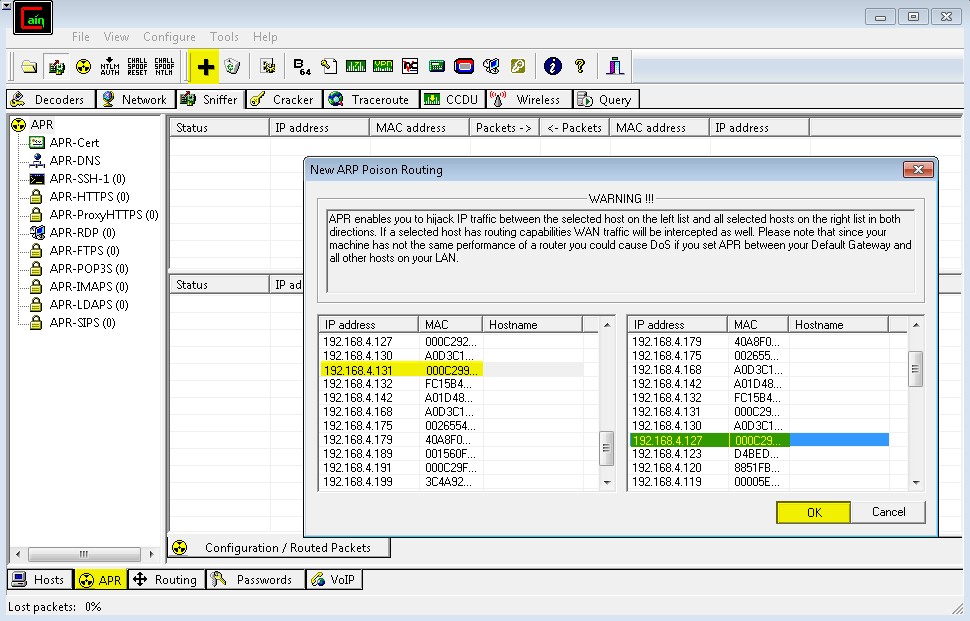

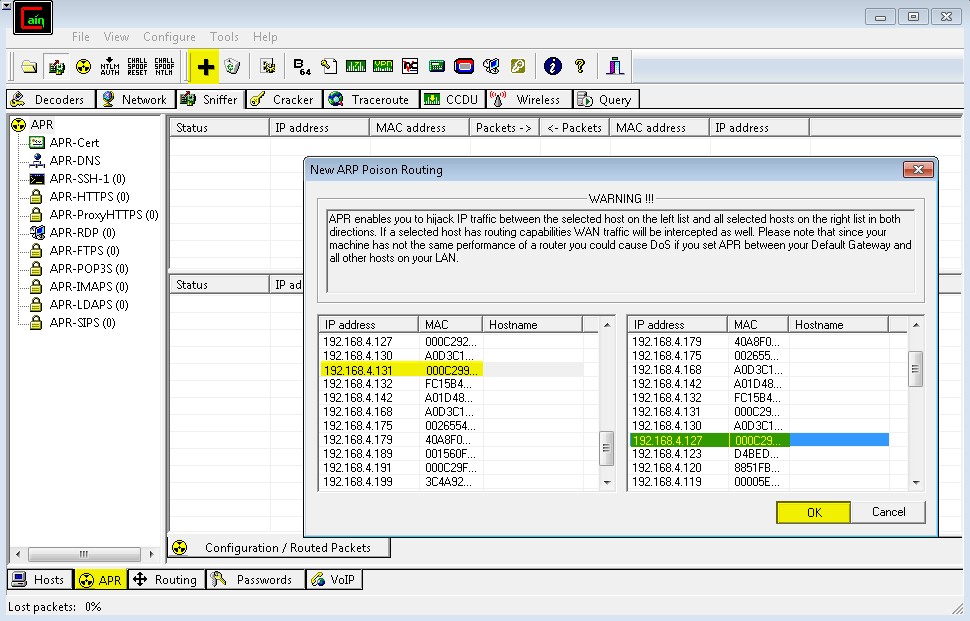

İki bilgisayar arasındaki paylasımı yakalamaya "sniffing" denir.Snifferlarda bu işi yapan programlardır.

Normal bir networkta accaount ve passlar şifrelenmemiş sekilde gidip gelirler.Hacker ethernet üzerinden bir makinede root yetkisi elde ederse sistemi sniffleyerek ağ üzerindeki diğer bilgisayarlarda da root yetkisi alabilir.

Günümüzde internet kullanıcılarının %80 gibi bir kısmının artık olmazsa olmazlarından olan e-posta, internet bankacılığı, e-alışveriş gibi birçok kullanım alanları kötü niyetli internet kullanıcıları tarafından istismar edilmekte.

İşte özellikle ülkemizde şu günlerde bu şekil istismarların başında gelen olay ise: PHISHING yani kısaca bankanızın, e-postanızın veya bunun gibi bilgi girmenizi gerektiren bir kuruluşun web sayfasının bir kopyasını yapıp kullanıcının hesap bilgilerini çalmayı amaçlayan bir İnternet dolandırıcılığı.İngilizce "Balık tutma" anlamına gelen "Fishing" sözcüğünün 'f' harfinin yerine 'ph' harflerinin konulmasıyla gelen terim, oltayı attığınız zaman en azından bir balık yakalayabileceğiniz düşüncesinden esinlenerek oluşturulmuş ve uygulanıyor.

Örneğin kullandığınız elektronik posta servisinin giriş ekranının bir kopyası elektronik posta olarak geliyor ve bir şekilde kullanıcı adınızı ve şifrenizi girmenizi istiyor. Dikkatsiz bir şekilde bilgileri verdiğinizde, sayfanın içine gizlenmiş bir kod parçası kullanıcı adınızı ve şifrenizi dolandırıcılara gönderiyor.

Neler Çalınıyor?

Phishing yöntemi kullanarak bilgisayar kullanıcılarını tuzaklarına düşüren dolandırıcılar özellikle aşağıda belirtilen işlemleri çalıyorlar

1. Kredi, Debit/ATM Kart Numaraları/CVV2

2. Şifreler ve Parolalar

3. Hesap Numaraları

4. İnternet Bankacılığına Girişte Kullanılan Kullanıcı Kodu ve Şifreleri

E-Posta ile Phishing

E-posta yöntemini kullanan dolandırıcılar burada da kullanıcıları üç şekilde aldatma yoluna gidiyorlar. Şöyle ki:

a) E-postanıza devamlı temas halinde olduğunuz kuruluşlardan gönderiliyormuş izlenimi verilen sahte bir posta gönderiliyor. Bu e-postalarda kullanıcıya kurumun web sitesine giderek şifresinin süresinin dolduğu söyleniyor ve altta o sayfaya yönlendirileceği bir link(bağlantı yolu) veriyor. Korsan daha önceden hazırladığı ve kuruluşun sitenin aynısı olan bu siteye kurbanına getirdikten sonra, ondan şifreyi girmesini istiyor, sonra da kullanıcı kendi şifresini yeni şifresiyle değiştiriyor (normal de tabii ki değiştirmiyor. Esasen eski şifre hala geçerli olduğu için korsan bu şifre ile internet aracılığı ile para transferi, e-ticaret vb. işler yapabiliyor)

b) Bazı e-postalarda ise; bir yarışma düzenlendiği ve bu yarışmaya katılması teklif edilen kullanıcılara ödül olarak BMW marka bir araç kazandıkları ancak gerekli kişisel bilgileri vermeleri gerektiği söyleniyor. Bu gibi durumlarda bilgilerini veren kullanıcının tüm bilgileri dolandırıcının yani korsanın eline geçiyor.

c) Bir başka kullanılan teknikte ise; gelen e-posta da müşteriye kişisel bilgilerini güncellemesi gerektiği tüm bilgileri tekrar girmesi bunun kendileri açısından daha iyi hizmet verebilmeleri için gerekli olduğu söyleniyor.

d) Son zamanlarda bazı bankaların başlatmış oldukları ve cep telefonları ile para transferine imkân veren sistem kullanılarak banka müşterilerine sanki kendi hesaplarına para gönderilmiş veya alınmış gibi gösterilip sahte banka sitesi linki (bağlantı yolu) verilerek bu paranın tahsil edilebilmesi için bilgi güncelleştirmesi istendiği belirtilmektedir.

Unutulmaması gereken nokta her türlü online dolandırıcılık, sahtekarlık ve virüslere karşı en büyük korunma aracı, bu konuda bilinçli ve bilgili olmaktır. Bunu aklımızın bir kenarında devamlı bulundurmalıyız.Tabii ki internette güvenli alışveriş yapmayı istiyorsak.

1. E-postanıza gelen mesajların doğruluğunu ispatlayın. Tanımadığınız kimselerden gelen mesajları silin, asla cevap vermeyin. "Aşağıdaki bağlantıya tıklayın"gibi e-posta isteklerine asla yanıt vermeyin.

2. İşlemlerinizi online yaparken, işlem yaptığınız web sayfasının güvenli olup olmadığını MUTLAKA kontrol edin !

İnternet tarayıcınızın üst kısmında bulunan adres bölümünde bulunan adresin "https://" olup olmadığını kontrol edin. https://in sonunda bulunan s harfi bu sayfanın güvenli ve çeşitli şifreleme metotları ile işlem yaptırdığını belirtir.

Ek olarak, internet tarayıcınızın sağ alt kısmında yer alan kapalı kilit işareti, yine güvenli ve şifrelenmiş bir sayfada işlem yaptığınızı gösterir.

Bu işaret sayfanın SSL ile şifrelendiğini ve sitenin gerçekten çalıştığınız kuruluşa ait olup olmadığını göstermektedir, üzerine iki kez tıklandığında ise; aşağıdaki örnekte görüldüğü gibi bir mesaj çıkacaktır.

-Örnektir-

"Issued to: www.abidayibank.com.tr ve "Issued by: www.verisign.com/CPS Incorp.by Ref.LIABILITY LTD.(c)97 VeriSign" bilgileri kontrol edilmelidir.

Unutulmaması gereken noktaların başında ise yukarıda anlatılan bu iki güvenlik önlemi de dolandırıcılar tarafından tekrar oluşturulabiliyor. Bu sebeple; eğer internet bankacılığını veya e-alışveriş yapmak istiyor iseniz yapmanız gereken şey, işlem yapmak istediğiniz sayfayı kendinizin girmesi en güvenilir yoldur.

3. İnternet adresi olarak sayısal rakamlar içeren adresler ile karşılaşırsanız kullanmadan önce mutlaka kontrol edin !

Ziyaret ettiğiniz web sitelerinde; adresler çoğunlukla adres kısmı, ardından firmanın ve şirketin ismine ek olarak, com, org, net gibi uzantılar ile biter.

Örneğin; https://www.abidayibank.com.tr

Sahte sitelerde, çoğu zaman sayısal adresler kullanılmaktadır. Eğer bu tür bir durum ile karşılaşırsanız, direkt olarak çalıştığınız kuruluş ile irtibata geçin

- Örnektir ( Sahte siteler aşağıdaki gibi sayısal bir link verirler)

4. Size ulaşan e-postanın kimden geldiğinden ve doğruluğundan mutlaka EMİN OLMALISINIZ!

Öncelikle gelen e-postanın kimden geldiğine muhakkak emin olmalısınız eğer ki e-postanın kimden geldiğinden emin olamıyor veya gönderilen içerik ile ilgili bazı şüpheleriniz oluyor ise mutlaka direkt olarak sizden bilgi talep ettiğini öne süren gerçek kuruluş ile irtibata geçiniz. Çünkü çalıştığınız krum size asla kişisel bilgilerinizi soran e-posta göndermez.

5. Güvenmediğiniz Network(Ağlarda) kesinlikle elektronik işlem yapmayınız. Kullandığınız bilgisayar güvenilir olsa bile eğer networke(Ağa) güvenmiyorsanız elektronik işlem yapmayınız.

6. Bankanızdan gelen kart ekstrelerini, hesabınızı düzenli olarak kontrol etmeyi unutmayın. Olası aksiliklerde bankanızla ile irtibata kesinlikle geçin.

7. Sisteminizi düzenli olarak kontrol edin. İşletim sisteminizin güvenlik yamalarını yükleyin, antivirüs yazılımınızı devamlı olarak güncelleyin. İnternet tarafından güncel kalmasını sağlayın.

8. Çeşitli kurumlardaki hesaplarınızı veya eğer ki birden fazla e-posta adresiniz var ise kesinlikle kendinizi her biri için farklı şifreler belirleyin.

9. Belirlediğiniz şifreleri belli aralıklar ile muhakkak değiştirin. Bunu kendinize alışkanlık haline getirirseniz iyi olur devremlerim.

Crack kelimesinin sözlük anlamı çatlatmak , kırmaktır.Yani bir programı crack etmek ; o programın güvenliğinde çatlak bir yer bulup programı değiştirmek anlamına gelir.

Crack Programları Nasıl Çalışır?

Crack programlarının değişik çalışma stilleri vardır.Bazıları direkt çalıştırılabilir dosya (.exe) üzerinde değişiklikler yapar. bazılarıda .dll .ini gibi sistem dosyalarında değişiklik yapar.Böylece ilgili program kırılmış olur.

Bazı crack programları ise tam anlamı ile bir kırma işlemi gerçekleştirmez.Sadece programa uygun seri numaraları (Serial Number) üretirler.Crack programının üretiği seri numarasını siz ilgili programa girerseniz program REGISTER' lanmış olur.

Crack Programları Nasıl Çalıştırılır?

1) Diyelim ki abc.exe programını kırmak istiyorsunuz.Öncelikle abc.exe programının crack dosyasını sitemden indirin. İndirdiğiniz bu ZIP dosyayı abc.exe programının bulunduğu dizine EXTRACT edin (açın). Daha sonra crack programını çalıştırın.Hepsi bukadar....

2) Eğer Crack programı Seri Numarası üreteci ise programın ürettiği seri numarasını bir yere not ettikten sonra abc.exe programını çalıştırın. Daha sonra ilgili yere (genelde Help menüsünde) not ettiğiniz seri numarası ve kullanıcı adını yazın.

Backdoor, çeşitli senaryoları ve teknikleri kullanarak bir yazılım veya sistemde, normal giriş çıkış noktaları dışında bilerek veya bilmeyerek oluşturulan, sisteme veya yazılıma erişimin mümkün olduğu ya da sistemden veya yazılımdan veri çıkışının mümkün olduğu açık noktalara verilen genel bir isimdir. Backdoor bir yöntem değil, yöntem türüdür. Türkçe karşılığı Arka Kapı dır ve Türkçe karşılığı da niyetini belli eden bir terimdir.

Günlük hayattan bir örnekle daha iyi açıklayacak olursak: Normal bir binayı düşünelim. Bina sahibi tarafından bilerek bir arka kapı yapılmış ve çeşitli işler için bu kapı kullanılıyor olabilirken, bina sahibinin haberi olmadan gizli bir geçit olarak arka kapı yapılarak bina sahibinden habersiz bir şekilde binaya giriş-çıkış da mümkün olabilir. Bilişim dünyasındaki karşılığı da bundan farksız değildir.

Nasıl Oluşturulur ve Kullanılır ?

Ana amaç hedefte açık bir nokta oluşturmaktır. Senaryo, teknik hayal gücü ve yaratıcılığa bağlı olarak üretilebilir. Backdooru amacı olan boş bir kutu olarak düşünürsek, içini istediğimiz kombinlerle istediğimiz şekilde özgürce doldurabiliriz.

Backdoor, sadece isteyerek oluşturulmaz. Yazılımcı veya sistem yöneticisi tarafından istemeyerek, farkında olmadan da oluşturulabilir.

Sistemde kullanılan bir port üzerinden veri çıkışı,

Sistem üzerinde yeni bir port açarak veri çıkışı,

Sistemde yeni kullanıcı oluşturarak daha sonraki erişimlerde bu hesabın kullanılması,

Yazılım içerisinde xss, sql injection gibi açıklara sebep olunacak kodlar,

Ya da üstünde bu kadar düşünmeden mevcut zararlı yazılımları kullanarak bir sistem veya yazılımda backdoor oluşturulabilir.

Neden Kullanılır ?

İyi niyetli olarak bakıldığında; bilerek, bir sorun halinde hedefe müdahale edebilmek için kullanılabilir. Örneğin; özellikle çocuklar için bilgisayar koruma hizmeti veren organizasyonlar yasal olarak kullanabiliyor.

Kötü niyetli olarak bakıldığında; hedeften veri sızdırmak, hedefe erişim sağlayabilmek gibi nedenlerle kullanılabilir.

Neden Kapatılmalı ?

Bilerek veya bilmeyerek olsun farketmez; dışarıya açık olan bir nokta zincirin en zayıf halkasıdır. Her zaman risk taşır ve tehlike arz eder. Bilgi güvenliği sağlanabilmesi, kişisel verilerin kötü niyetli kişilerin eline geçmemesi, sisteme yetkisiz erişim sağlanmaması gibi bir çok güvenlik sebebi nedeniyle backdoorlar kapatılmalıdır.

Nasıl Tespit Edilir ?

Manuel olarak

Ağ trafiği dinlenerek anormalliklerin tespiti

Şüpheli çalışan proses ve programların tespiti

Otomatik olarak

Antivirüs

Anti-Keylogger

Firewall

Nasıl Kapatılır ?

Analiz yapılarak backdoor oluşturmak için kullanılan yöntemin veya yazılımın isminin tespitinin yapılıp bilgi edinilmesi ve buna göre temizleme işleminin yapılması en sağlıklı kapatma yöntemidir (İsmi bilinen yöntem ve yazılımların detayları internet üzerinden bulunabilir ve kapatma adımlarına ulaşılabilir),

Antivirüs, anti-keylogger ve benzer yazılımlar ile zararlı yazılımla oluşturulan backdoorlar silinebilir,

Backdoor için açılan port tespit edilip kapatılmalı ve tekrar açılmaması için sistem gözden geçirilmelidir, tetikleyen bir yazılım varsa sistemden silinmelidir,

Yazılımların içerisindeki backdoorlar yazılım geliştirme esnasında oluşturulduğu için kaynak kodlara erişimimiz varsa backdoor oluşturan kod parçacığı temizlenmeli, kaynak kodlara erişimimiz yoksa yazılım kullanılmamalıdır.

Nasıl Korunulur ?

Kullanılacak yazılımın hash değerleri kontrol edilmeli,

Sistemdeki açık portlar kontrol edilmeli, gereksiz portlar kapatılmalı,

Güvensiz protokoller kullanılmamalı,

Crackli yazılımların bir çoğu içerisinde backdoor ile dağıtılmaktadır bu yüzden kullanılmamalı,

Klavye vuruşlarını şifreleyen yazılımlar kullanılmalı (Örn : KeyScrambler),

Dikkatli ve bilinçli yazılım geliştirme yapılmalı ve farkında olmadan backdoor oluşturmamak için güvenli kod geliştirme konusunda bilgilenilmeli (Yazılımcılar için),

Geliştirilen yazılımların işletim sistemi ve donanım ile uyumu kontrol edilmeli,

Warez tema, eklenti vb. kullanılmamalıdır.

****sploit Nedir?

****sploit, çeşitli pentestler gerçekleştirmek için içerisinde exploitler, payloadlar, auxiliaryler ve encoderlerin bulunduğu framework altyapısıdır.

****sploit; Linux, Windows Mac-OS ortamlarında çalışabilmektedir.

****sploit ile sadece direkt saldırı yapılmaz. çeşitli backdoorlu dosyalar yapıp bunlar ile de hedef sisteme saldırı gerçekleştirebilirsiniz. Bunun için işletim sisteminize iis yada apache gibi servisler kurmanız gerekebilir.

Hedef sistemde otomatik olarak açık taramak için localhostunuzda database yönetmeye ihtiyacınız olacak bu yüzden mysql gibi servislerden de yararlanmanız gerekebilir.

Burada adı geçen bazı kavramların tanımlamasını yapacak olursak:

Exploit: Hedef sistemde çalışan servis yada uygulamaların zayıflıklarını kullanarak amaçlara ulaşmak için kullanılan güvenlik açıklarıdır.

Payload: Exploit sonrasında hedef sisteme sızmayı sağlayan ve istenilen işlemleri gerçekleştirmek için kullanılan bileşenlerdir. Örnek ile açıklayacak olursak bir servisin açığını kullanmak exploitin, o açıktan faydalanarak sistemde kullanıcı oluşturmak ise payload'un görevidir.

Sıklıkla kullanılan önemli payloadlar; Meterpreter, dll injection, passivex ...

Auxiliary: Exploit öncesi hedef sistemde bilgi toplama amaçlı kullanılabilecek bileşenlerdir.

Encoders: Exploit içinde kullanılan kodların (ki o kodlara shellcode denilir) çalışmasını bozmadan antivirüsler, firewaller, IPS, IDS tarafından tanınmamasını sağlamak için kullanılan bileşenlerdir.

Nop: Çeşitli sistemlerde hafızadaki veri ve dönüşü hakkında bilgi edinmek için kullanılabilir. İleri seviye işlemlerde kullanılmaktadırlar.

Worm(Solucan) Nedir?

Solucan da, virüs gibi, kendisini bir bilgisayardan diğerine kopyalamak için tasarlanmıştır ancak bunu otomatik olarak yapar. İlk olarak, bilgisayarda dosya veya bilgi ileten özelliklerin denetimini ele geçirir. Solucan bir kez sisteminize girdikten sonra kendi başına ilerleyebilir. Solucanların en büyük tehlikesi, kendilerini büyük sayılarda çoğaltma becerileridir. Örneğin bir solucan, e-posta adres defterinizdeki herkese kopyalarını gönderebilir ve sonra aynı şeyi onların bilgisayarları da yapabilir. Bu, domino etkisinin getirdiği yoğun ağ trafiği işyeri ağlarını ve Internet'in tümünü yavaşlatabilir. Yeni solucanlar ilk ortaya çıktıklarında çok hızlı yayılırlar. Ağları kilitlerler ve olasılıkla sizin ve başkalarının Internet'teki Web sayfalarını görüntülerken uzun süreler beklemenize yol açarlar.

Solucan, Virüslerin bir alt sınıfıdır. Bir solucan genellikle kullanıcı eylemi olmaksızın yayılır ve kendisinin tam kopyalarını (olasılıkla değiştirilmiş) ağlardan ağlara dağıtır. Bir solucan bellek veya ağ bant genişliği tüketebilir, bu da bilgisayarın çökmesine yol açabilir.

Solucanlar yayılmak için bir "taşıyıcı" programa veya dosyaya gereksinim duymadıklarından, sisteminizde bir tünel de açabilir ve başka birinin uzaktan bilgisayarınızın denetimini eline geçirmesini sağlayabilir. Yakın geçmişteki solucanlara örnek olarak Sasser solucanı ve Blaster solucanı verilebilir.

Virüs Nedir?

Virüsler, bilgisayar sahiplerinin haberi olmadan, bilgisayarın çalışma yapısını yavaşlatıp bozan ve bazı dosyaların içinde saklanan bir tür programdır. Virüs terimi genelde kötü anlamda kullanılsada aslında geniş bir alana sahiptir.Bir virüs kendini çoğaltmak ve kendini çalıştırma durumunda olmalı.

Trojan nedir?

Trojan kötücül bir bilgisayar yazılımıdır. Kullanıcıların isteği olmadan bilgisayarlarına bulaşırlar. Trojan bulaşan bir bilgisayar "zombie bilgisayar" diye tabir edilir.

Trojan bulaşan bir bilgisayara her an uzaktan erişilebilir. Trojanlar, Truva atı olarakta bilinmektedir. Trojanlar çok çeşitli şekillerde bilgisayarlara bulaşabilirler. Trojan'ler resim gibi materyallerle birleştirilip kullanıcıya normalde bir resim dosyası gibi gözüken ama aslında bir trojan yazılımı olan resimleri göndererek kullanıcıları yanıltabilmektedirler. Bu yanılgıya kapılmamak için tanımadığınız 3. kişilerden aldığınız dosyaları açmadan önce uzantılarını kontrol ediniz.

Trojanlar niçin kullanılır?

1. Trojanlar bilgisayarları zombie bilgisayara çevirmek için kullanılırlar. Zombie bilgisayarlar sayesinde ddos saldırıları yapılabilmektedir.

2. Banka bilgilerini çalmak için kullanılabilirler,

3. Önemli bilgilerinizi çalmak için kullanılabilirler,

4. Önemli dosya ve bilgilerinizi çalmak için kullanabilirler,

5. Önemli kişlerle yaptığınız görüşmelerinizi izleyebilir ve kayıt altına alabilirler.

6. Bilgisayarınızın ekran görüntüleri kayıt edilebilir.

Trojan hangi yollarla bilgisayarınıza bulaşabilir?

1. E-posta yoluyla

2. İnternet siteleri aracılığıyla

3. İllegal Yazılımlar aracılığıyla

4. İllegal oyunlar aracılığıyla

5. Crack vb. illegal yazılım kırma araçlarıyla

Bilgisayarıma Trojan bulaşmasını nasıl engellerim?

1. Öncelikle antivirüs programınızı legal yollardan edinmelisiniz. Antivirüsünüzü devamlı güncel tutmalısınız.

2. Bilgisayarınıza illegal yazılımlar yüklemeyiniz.

3. Crack vb. yazılım etkinleştirici uygulamalardan uzak durunuz.

4. E-posta ile gelen her linke tıklamayanız.

5. Deep freeze benzeri yazılımlar kullanarakta kendinize tam koruma sağlamış olursunuz.

6. İmzasız sürücüler yüklemeyeniz.

7. Başkalarından aldığınız Resim vb. gibi dosyaları çalıştırmadan önce dosyanın uzantılarını kontrol ediniz.

8. Bilgisayarınızdaki cookieleri, geçmiş klasörlerini devamlı temizleyiniz.

9. Firewall kullanınız.

Trojan bulaşmış bilgisayarımı nasıl temizleyebilirim?

Trojan yazılımlarına örnekler;

1. Netbus,

2. Turkojan,

3. Backorifice,

4. Dark Comet,

5. Netbuster.

Trojan temizleyici yazılımlara örnek;

1. Combofix,

2. Emsisoft Anti-Malware,

3. Malwarebytes' Anti-Malware,

4. PC Tools ThreatFire,

5. Super Anti Spywar.

Keylogger Nedir?

Keylogger eğer sistem yöneticisinin bilgisi dahilinde yüklenmişse tamamen sistem güvenliği için çalışmaktadır.Fakat bu yazılım veya donanım sistem yöneticisinin bilgisi olmadan yüklenmişse tamamiyle saldırı ve casusluk amacı taşır. Yazılım veya donanım dedik çünkü keyloggerlar iki türlüdür.

1) Yazılımla Çalışan Keyloggerlar : Sisteminize yüklenmesiyle aktif hale gelen tuş takip programlarıdır , klavyenizde basılan her tuşu bir dosyaya kaydeder.

2) Donanımla Çalışan Keyloggerlar : Bilgisayarınıza bir donanım eklemesiyle aktif hale gelen tuş takip cihazıdır , klavyenizde basılan her tuşu bir kalıcı bellek kartına yazılıma ihtiyaç duymadan kaydeder. ( klavye ile anakart arasına takılan küçük , Dikkatli bakılmadan görülemeyecek aparatlardır)

Güvenlik Amaçlı Keyloggerlar; Genelde ebeveynlerin çocuklarını internet başındayken takip etmeleri için kullanılır ve tamamen sistem yöneticisinin bilgisi dahilindedir.

Saldırı Amaçlı Keyloggerlar ; Güvenliğinizi tehdit eden keyloggerlar çeşitli yollardan bilgisayarınıza bulaşabilir. Bu yolllardan en yaygını herhangi bir programın içine keylogger yerleştirilerek sisteminizde çalıştırılmasıdır. Şüphesiz en büyük tehdit şüphesiz eş zamanlı mesajlaşma programları ( msn , icq , Yahoo , google talk v.b. ) Bir saldırgan size herhangi bir dosya gönderebilir saldırgan gönderdiği bu dosyanın içine (genelde program veya fotoğraf olur )keylogger yerleştirebilir. Gönderdiği dosya çalışıyor gözükürken aslında arka taraflarda bilginiz dahilinde birde keylogger çalışmaya başlamıştır bile. Bu andan itibaren salgırgana kendinizi teslim etmiş olursunuz en zor iş bitmiştir , Artık salgırnanın yapacağı tek şey bilgisayarının başına geçip sizin klavyenizde bastığınız tuşları takip etmektir. Keylogger sisteminize bulaştıktan sonra saldırganın konfigüre edişine göre Bastığınız tuşların kaydını içeren dosya ya saldırganın belirlediği e posta adresine gelir yada web sitesinde arşivleyebilir. Ayrıca saldırgan bastığınız tuşları anlık olarak takip edebilir ve istediği bilgiyi sizden alır almaz saldırı işlemlerine başlayabilir.

Sniffer Nedir?

İki bilgisayar arasındaki paylasımı yakalamaya "sniffing" denir.Snifferlarda bu işi yapan programlardır.

Normal bir networkta accaount ve passlar şifrelenmemiş sekilde gidip gelirler.Hacker ethernet üzerinden bir makinede root yetkisi elde ederse sistemi sniffleyerek ağ üzerindeki diğer bilgisayarlarda da root yetkisi alabilir.

Phishing Nedir?

Günümüzde internet kullanıcılarının %80 gibi bir kısmının artık olmazsa olmazlarından olan e-posta, internet bankacılığı, e-alışveriş gibi birçok kullanım alanları kötü niyetli internet kullanıcıları tarafından istismar edilmekte.

İşte özellikle ülkemizde şu günlerde bu şekil istismarların başında gelen olay ise: PHISHING yani kısaca bankanızın, e-postanızın veya bunun gibi bilgi girmenizi gerektiren bir kuruluşun web sayfasının bir kopyasını yapıp kullanıcının hesap bilgilerini çalmayı amaçlayan bir İnternet dolandırıcılığı.İngilizce "Balık tutma" anlamına gelen "Fishing" sözcüğünün 'f' harfinin yerine 'ph' harflerinin konulmasıyla gelen terim, oltayı attığınız zaman en azından bir balık yakalayabileceğiniz düşüncesinden esinlenerek oluşturulmuş ve uygulanıyor.

Örneğin kullandığınız elektronik posta servisinin giriş ekranının bir kopyası elektronik posta olarak geliyor ve bir şekilde kullanıcı adınızı ve şifrenizi girmenizi istiyor. Dikkatsiz bir şekilde bilgileri verdiğinizde, sayfanın içine gizlenmiş bir kod parçası kullanıcı adınızı ve şifrenizi dolandırıcılara gönderiyor.

Neler Çalınıyor?

Phishing yöntemi kullanarak bilgisayar kullanıcılarını tuzaklarına düşüren dolandırıcılar özellikle aşağıda belirtilen işlemleri çalıyorlar

1. Kredi, Debit/ATM Kart Numaraları/CVV2

2. Şifreler ve Parolalar

3. Hesap Numaraları

4. İnternet Bankacılığına Girişte Kullanılan Kullanıcı Kodu ve Şifreleri

E-Posta ile Phishing

E-posta yöntemini kullanan dolandırıcılar burada da kullanıcıları üç şekilde aldatma yoluna gidiyorlar. Şöyle ki:

a) E-postanıza devamlı temas halinde olduğunuz kuruluşlardan gönderiliyormuş izlenimi verilen sahte bir posta gönderiliyor. Bu e-postalarda kullanıcıya kurumun web sitesine giderek şifresinin süresinin dolduğu söyleniyor ve altta o sayfaya yönlendirileceği bir link(bağlantı yolu) veriyor. Korsan daha önceden hazırladığı ve kuruluşun sitenin aynısı olan bu siteye kurbanına getirdikten sonra, ondan şifreyi girmesini istiyor, sonra da kullanıcı kendi şifresini yeni şifresiyle değiştiriyor (normal de tabii ki değiştirmiyor. Esasen eski şifre hala geçerli olduğu için korsan bu şifre ile internet aracılığı ile para transferi, e-ticaret vb. işler yapabiliyor)

b) Bazı e-postalarda ise; bir yarışma düzenlendiği ve bu yarışmaya katılması teklif edilen kullanıcılara ödül olarak BMW marka bir araç kazandıkları ancak gerekli kişisel bilgileri vermeleri gerektiği söyleniyor. Bu gibi durumlarda bilgilerini veren kullanıcının tüm bilgileri dolandırıcının yani korsanın eline geçiyor.

c) Bir başka kullanılan teknikte ise; gelen e-posta da müşteriye kişisel bilgilerini güncellemesi gerektiği tüm bilgileri tekrar girmesi bunun kendileri açısından daha iyi hizmet verebilmeleri için gerekli olduğu söyleniyor.

d) Son zamanlarda bazı bankaların başlatmış oldukları ve cep telefonları ile para transferine imkân veren sistem kullanılarak banka müşterilerine sanki kendi hesaplarına para gönderilmiş veya alınmış gibi gösterilip sahte banka sitesi linki (bağlantı yolu) verilerek bu paranın tahsil edilebilmesi için bilgi güncelleştirmesi istendiği belirtilmektedir.

ARKADAŞLAR BURADA İSE YUKARIDAKİ DURUMLAR KARŞISINDA NASIL KENDİMİZİ KORUYABİLİRİZ OLARAK DEVAM ETTİM

Phishingten Nasıl Korunulur?

Phishingten Nasıl Korunulur?

Unutulmaması gereken nokta her türlü online dolandırıcılık, sahtekarlık ve virüslere karşı en büyük korunma aracı, bu konuda bilinçli ve bilgili olmaktır. Bunu aklımızın bir kenarında devamlı bulundurmalıyız.Tabii ki internette güvenli alışveriş yapmayı istiyorsak.

1. E-postanıza gelen mesajların doğruluğunu ispatlayın. Tanımadığınız kimselerden gelen mesajları silin, asla cevap vermeyin. "Aşağıdaki bağlantıya tıklayın"gibi e-posta isteklerine asla yanıt vermeyin.

2. İşlemlerinizi online yaparken, işlem yaptığınız web sayfasının güvenli olup olmadığını MUTLAKA kontrol edin !

İnternet tarayıcınızın üst kısmında bulunan adres bölümünde bulunan adresin "https://" olup olmadığını kontrol edin. https://in sonunda bulunan s harfi bu sayfanın güvenli ve çeşitli şifreleme metotları ile işlem yaptırdığını belirtir.

Ek olarak, internet tarayıcınızın sağ alt kısmında yer alan kapalı kilit işareti, yine güvenli ve şifrelenmiş bir sayfada işlem yaptığınızı gösterir.

Bu işaret sayfanın SSL ile şifrelendiğini ve sitenin gerçekten çalıştığınız kuruluşa ait olup olmadığını göstermektedir, üzerine iki kez tıklandığında ise; aşağıdaki örnekte görüldüğü gibi bir mesaj çıkacaktır.

-Örnektir-

"Issued to: www.abidayibank.com.tr ve "Issued by: www.verisign.com/CPS Incorp.by Ref.LIABILITY LTD.(c)97 VeriSign" bilgileri kontrol edilmelidir.

Unutulmaması gereken noktaların başında ise yukarıda anlatılan bu iki güvenlik önlemi de dolandırıcılar tarafından tekrar oluşturulabiliyor. Bu sebeple; eğer internet bankacılığını veya e-alışveriş yapmak istiyor iseniz yapmanız gereken şey, işlem yapmak istediğiniz sayfayı kendinizin girmesi en güvenilir yoldur.

3. İnternet adresi olarak sayısal rakamlar içeren adresler ile karşılaşırsanız kullanmadan önce mutlaka kontrol edin !

Ziyaret ettiğiniz web sitelerinde; adresler çoğunlukla adres kısmı, ardından firmanın ve şirketin ismine ek olarak, com, org, net gibi uzantılar ile biter.

Örneğin; https://www.abidayibank.com.tr

Sahte sitelerde, çoğu zaman sayısal adresler kullanılmaktadır. Eğer bu tür bir durum ile karşılaşırsanız, direkt olarak çalıştığınız kuruluş ile irtibata geçin

- Örnektir ( Sahte siteler aşağıdaki gibi sayısal bir link verirler)

4. Size ulaşan e-postanın kimden geldiğinden ve doğruluğundan mutlaka EMİN OLMALISINIZ!

Öncelikle gelen e-postanın kimden geldiğine muhakkak emin olmalısınız eğer ki e-postanın kimden geldiğinden emin olamıyor veya gönderilen içerik ile ilgili bazı şüpheleriniz oluyor ise mutlaka direkt olarak sizden bilgi talep ettiğini öne süren gerçek kuruluş ile irtibata geçiniz. Çünkü çalıştığınız krum size asla kişisel bilgilerinizi soran e-posta göndermez.

5. Güvenmediğiniz Network(Ağlarda) kesinlikle elektronik işlem yapmayınız. Kullandığınız bilgisayar güvenilir olsa bile eğer networke(Ağa) güvenmiyorsanız elektronik işlem yapmayınız.

6. Bankanızdan gelen kart ekstrelerini, hesabınızı düzenli olarak kontrol etmeyi unutmayın. Olası aksiliklerde bankanızla ile irtibata kesinlikle geçin.

7. Sisteminizi düzenli olarak kontrol edin. İşletim sisteminizin güvenlik yamalarını yükleyin, antivirüs yazılımınızı devamlı olarak güncelleyin. İnternet tarafından güncel kalmasını sağlayın.

8. Çeşitli kurumlardaki hesaplarınızı veya eğer ki birden fazla e-posta adresiniz var ise kesinlikle kendinizi her biri için farklı şifreler belirleyin.

9. Belirlediğiniz şifreleri belli aralıklar ile muhakkak değiştirin. Bunu kendinize alışkanlık haline getirirseniz iyi olur devremlerim.

Crack Nedir?

Crack kelimesinin sözlük anlamı çatlatmak , kırmaktır.Yani bir programı crack etmek ; o programın güvenliğinde çatlak bir yer bulup programı değiştirmek anlamına gelir.

Crack Programları Nasıl Çalışır?

Crack programlarının değişik çalışma stilleri vardır.Bazıları direkt çalıştırılabilir dosya (.exe) üzerinde değişiklikler yapar. bazılarıda .dll .ini gibi sistem dosyalarında değişiklik yapar.Böylece ilgili program kırılmış olur.

Bazı crack programları ise tam anlamı ile bir kırma işlemi gerçekleştirmez.Sadece programa uygun seri numaraları (Serial Number) üretirler.Crack programının üretiği seri numarasını siz ilgili programa girerseniz program REGISTER' lanmış olur.

Crack Programları Nasıl Çalıştırılır?

1) Diyelim ki abc.exe programını kırmak istiyorsunuz.Öncelikle abc.exe programının crack dosyasını sitemden indirin. İndirdiğiniz bu ZIP dosyayı abc.exe programının bulunduğu dizine EXTRACT edin (açın). Daha sonra crack programını çalıştırın.Hepsi bukadar....

2) Eğer Crack programı Seri Numarası üreteci ise programın ürettiği seri numarasını bir yere not ettikten sonra abc.exe programını çalıştırın. Daha sonra ilgili yere (genelde Help menüsünde) not ettiğiniz seri numarası ve kullanıcı adını yazın.

Backdoor Nedir?

Backdoor, çeşitli senaryoları ve teknikleri kullanarak bir yazılım veya sistemde, normal giriş çıkış noktaları dışında bilerek veya bilmeyerek oluşturulan, sisteme veya yazılıma erişimin mümkün olduğu ya da sistemden veya yazılımdan veri çıkışının mümkün olduğu açık noktalara verilen genel bir isimdir. Backdoor bir yöntem değil, yöntem türüdür. Türkçe karşılığı Arka Kapı dır ve Türkçe karşılığı da niyetini belli eden bir terimdir.

Günlük hayattan bir örnekle daha iyi açıklayacak olursak: Normal bir binayı düşünelim. Bina sahibi tarafından bilerek bir arka kapı yapılmış ve çeşitli işler için bu kapı kullanılıyor olabilirken, bina sahibinin haberi olmadan gizli bir geçit olarak arka kapı yapılarak bina sahibinden habersiz bir şekilde binaya giriş-çıkış da mümkün olabilir. Bilişim dünyasındaki karşılığı da bundan farksız değildir.

Nasıl Oluşturulur ve Kullanılır ?

Ana amaç hedefte açık bir nokta oluşturmaktır. Senaryo, teknik hayal gücü ve yaratıcılığa bağlı olarak üretilebilir. Backdooru amacı olan boş bir kutu olarak düşünürsek, içini istediğimiz kombinlerle istediğimiz şekilde özgürce doldurabiliriz.

Backdoor, sadece isteyerek oluşturulmaz. Yazılımcı veya sistem yöneticisi tarafından istemeyerek, farkında olmadan da oluşturulabilir.

Sistemde kullanılan bir port üzerinden veri çıkışı,

Sistem üzerinde yeni bir port açarak veri çıkışı,

Sistemde yeni kullanıcı oluşturarak daha sonraki erişimlerde bu hesabın kullanılması,

Yazılım içerisinde xss, sql injection gibi açıklara sebep olunacak kodlar,

Ya da üstünde bu kadar düşünmeden mevcut zararlı yazılımları kullanarak bir sistem veya yazılımda backdoor oluşturulabilir.

Neden Kullanılır ?

İyi niyetli olarak bakıldığında; bilerek, bir sorun halinde hedefe müdahale edebilmek için kullanılabilir. Örneğin; özellikle çocuklar için bilgisayar koruma hizmeti veren organizasyonlar yasal olarak kullanabiliyor.

Kötü niyetli olarak bakıldığında; hedeften veri sızdırmak, hedefe erişim sağlayabilmek gibi nedenlerle kullanılabilir.

Neden Kapatılmalı ?

Bilerek veya bilmeyerek olsun farketmez; dışarıya açık olan bir nokta zincirin en zayıf halkasıdır. Her zaman risk taşır ve tehlike arz eder. Bilgi güvenliği sağlanabilmesi, kişisel verilerin kötü niyetli kişilerin eline geçmemesi, sisteme yetkisiz erişim sağlanmaması gibi bir çok güvenlik sebebi nedeniyle backdoorlar kapatılmalıdır.

Nasıl Tespit Edilir ?

Manuel olarak

Ağ trafiği dinlenerek anormalliklerin tespiti

Şüpheli çalışan proses ve programların tespiti

Otomatik olarak

Antivirüs

Anti-Keylogger

Firewall

Nasıl Kapatılır ?

Analiz yapılarak backdoor oluşturmak için kullanılan yöntemin veya yazılımın isminin tespitinin yapılıp bilgi edinilmesi ve buna göre temizleme işleminin yapılması en sağlıklı kapatma yöntemidir (İsmi bilinen yöntem ve yazılımların detayları internet üzerinden bulunabilir ve kapatma adımlarına ulaşılabilir),

Antivirüs, anti-keylogger ve benzer yazılımlar ile zararlı yazılımla oluşturulan backdoorlar silinebilir,

Backdoor için açılan port tespit edilip kapatılmalı ve tekrar açılmaması için sistem gözden geçirilmelidir, tetikleyen bir yazılım varsa sistemden silinmelidir,

Yazılımların içerisindeki backdoorlar yazılım geliştirme esnasında oluşturulduğu için kaynak kodlara erişimimiz varsa backdoor oluşturan kod parçacığı temizlenmeli, kaynak kodlara erişimimiz yoksa yazılım kullanılmamalıdır.

Nasıl Korunulur ?

Kullanılacak yazılımın hash değerleri kontrol edilmeli,

Sistemdeki açık portlar kontrol edilmeli, gereksiz portlar kapatılmalı,

Güvensiz protokoller kullanılmamalı,

Crackli yazılımların bir çoğu içerisinde backdoor ile dağıtılmaktadır bu yüzden kullanılmamalı,

Klavye vuruşlarını şifreleyen yazılımlar kullanılmalı (Örn : KeyScrambler),

Dikkatli ve bilinçli yazılım geliştirme yapılmalı ve farkında olmadan backdoor oluşturmamak için güvenli kod geliştirme konusunda bilgilenilmeli (Yazılımcılar için),

Geliştirilen yazılımların işletim sistemi ve donanım ile uyumu kontrol edilmeli,

Warez tema, eklenti vb. kullanılmamalıdır.

****sploit Nedir?

****sploit, çeşitli pentestler gerçekleştirmek için içerisinde exploitler, payloadlar, auxiliaryler ve encoderlerin bulunduğu framework altyapısıdır.

****sploit; Linux, Windows Mac-OS ortamlarında çalışabilmektedir.

****sploit ile sadece direkt saldırı yapılmaz. çeşitli backdoorlu dosyalar yapıp bunlar ile de hedef sisteme saldırı gerçekleştirebilirsiniz. Bunun için işletim sisteminize iis yada apache gibi servisler kurmanız gerekebilir.

Hedef sistemde otomatik olarak açık taramak için localhostunuzda database yönetmeye ihtiyacınız olacak bu yüzden mysql gibi servislerden de yararlanmanız gerekebilir.

Burada adı geçen bazı kavramların tanımlamasını yapacak olursak:

Exploit: Hedef sistemde çalışan servis yada uygulamaların zayıflıklarını kullanarak amaçlara ulaşmak için kullanılan güvenlik açıklarıdır.

Payload: Exploit sonrasında hedef sisteme sızmayı sağlayan ve istenilen işlemleri gerçekleştirmek için kullanılan bileşenlerdir. Örnek ile açıklayacak olursak bir servisin açığını kullanmak exploitin, o açıktan faydalanarak sistemde kullanıcı oluşturmak ise payload'un görevidir.

Sıklıkla kullanılan önemli payloadlar; Meterpreter, dll injection, passivex ...

Auxiliary: Exploit öncesi hedef sistemde bilgi toplama amaçlı kullanılabilecek bileşenlerdir.

Encoders: Exploit içinde kullanılan kodların (ki o kodlara shellcode denilir) çalışmasını bozmadan antivirüsler, firewaller, IPS, IDS tarafından tanınmamasını sağlamak için kullanılan bileşenlerdir.

Nop: Çeşitli sistemlerde hafızadaki veri ve dönüşü hakkında bilgi edinmek için kullanılabilir. İleri seviye işlemlerde kullanılmaktadırlar.

Son düzenleme: