- 30 Haz 2015

- 3,847

- 73

Çoğu kişinin Boş bu kısım, geç. dediği bölümdür bilgi toplama. Okunan yazılarda, izlenen eğitim videolarında, katılınan eğitimlerde bilgi toplama kısmı geldiğinde çoğunluğun içinden geçen şey Hocam bırak bilgiyi milgiyi bam güm girelim şeklinde bir serzeniştir. Hep atlanmak, geçilmek istenir ve önemsiz görülür öğrenci tarafından lakin aslında en önemli aşama bilgi toplamadır diyebiliriz. Hipotezimizi öne sürdük üzerinde tartışmadan da etmeyelim.

Bilgi Toplamak Neden Önemlidir?

Hedef hakkında bilgi toplamak çağlar boyunca çok önemli olmuştur. Süregelen savaşlarda dahi önceden düşman hakkında bilgi toplaması için keşif birimleri kullanılır, taktikler gelen bilgilere göre şekillendirilirdi. Geçmişi, savaşları ya da ofansif düşünceleri bırakalım; günlük hayatta daha çok uyguladığınız bir durumdan söz edelim. Hoşlandığınız, konuşmak istediğiniz, iletişim kurmaya çalıştığınız bir birey illa ki hayatınızda olmuştur. Bu kişiyle daha rahat iletişime geçmek için ne yaparsınız? Hoşlandığı şeyleri, ilgi alanlarını, hobilerini ya da tam tersi hoşlanmadığı şeyleri, hoşnutsuz olduğu durumları öğrenmeye çalışır, iletişiminizi buna göre şekillendirirsiniz. Şimdi Ya bununla sızma testleri aynı şey mi? diyenleriniz olabilir lakin bence ikisi çok benzer şeyler. Sonuçta siz karşınızdaki kişinin düşüncelerine belki de kalbine sızmaya çalışıyorsunuz ve bunu yaparken kullanmak için çeşitli bilgiler topluyorsunuz.

Makinelerde/sistemlerde de bilgi toplama kısmı bu kadar önemli bir konumdadır. Sızma testi gerçekleştireceğiniz hedef sisteme körü körüne yöntemler deneyerek ilerleme kaydetmeye çalışmak sadece vakit kaybıdır. Örnek olarak taranan sistemde eski bir Apache Sunucusu kullanılıyorsa siz bu sunucunun bilgilerine göre arama yapıp uygun yöntemler belirleyip vakit kaybetmeyerek sızma işlemini uygulayabilirsiniz. Tabi bu konuda örnek olarak sadece bunu vermeyeceğiz. Her alan hakkında elimden geldiğince birer örnek vermeye çalışacağım. Umarım bilgi toplamanın önemini anlatabilmişimdir. Şimdi bilgi toplamanın ana iki dalının neler olduğuna değinelim.

Pasif Bilgi Toplama: Hedefle direkt iletişime geçmeden, sezdirmeden, kayıt bırakmadan bilgi toplamaya verilen isimdir. Açık kaynak istihbaratı da denilebilir. Sızma testlerinde bilgi toplamanın ilk adımı olarak değerlendirilir.

Aktif Bilgi Toplama: Pasif bilgi toplama işleminin ardından gelen bilgi toplama evresidir. Sistem ile iletişim söz konusudur. Log bırakır.

Bu iki temel kavramı formaliteden de olsa açıkladığımıza göre bilgi toplama kısmımıza girelim. Öncelikle hedefimizin IP Adresini öğrenelim. Bunun için birçok yöntem kullanılabilir.

IP Adresini Öğrenmek:

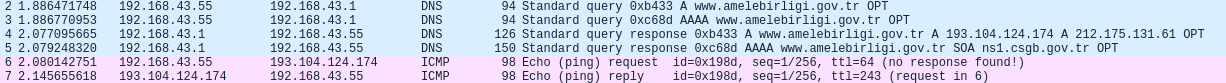

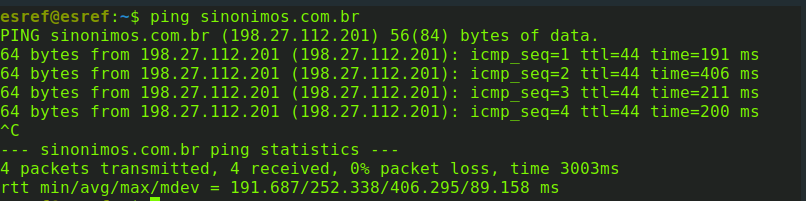

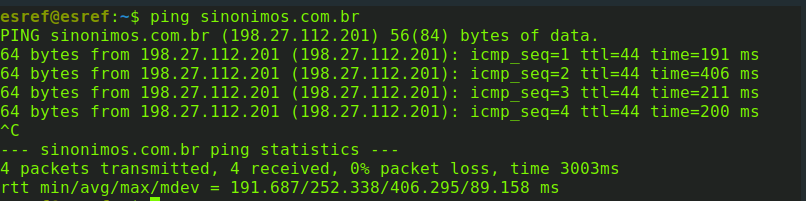

-Ping Atmak: Pingin ne olduğuna ilk yazımızda değinmiştik. Hedef sisteme ping atarak IP adresini görseldeki gibi öğrenebiliriz. IP adresini nasıl öğrendiğimiz kısmına değinecek olursak da aslında temeli DNSe dayanıyor. Bunun sebebini anlamak için iki farklı örnek göstereceğim. İlk örneğimizde ilk defa erişim sağladığım bir siteyi kullanacağım.

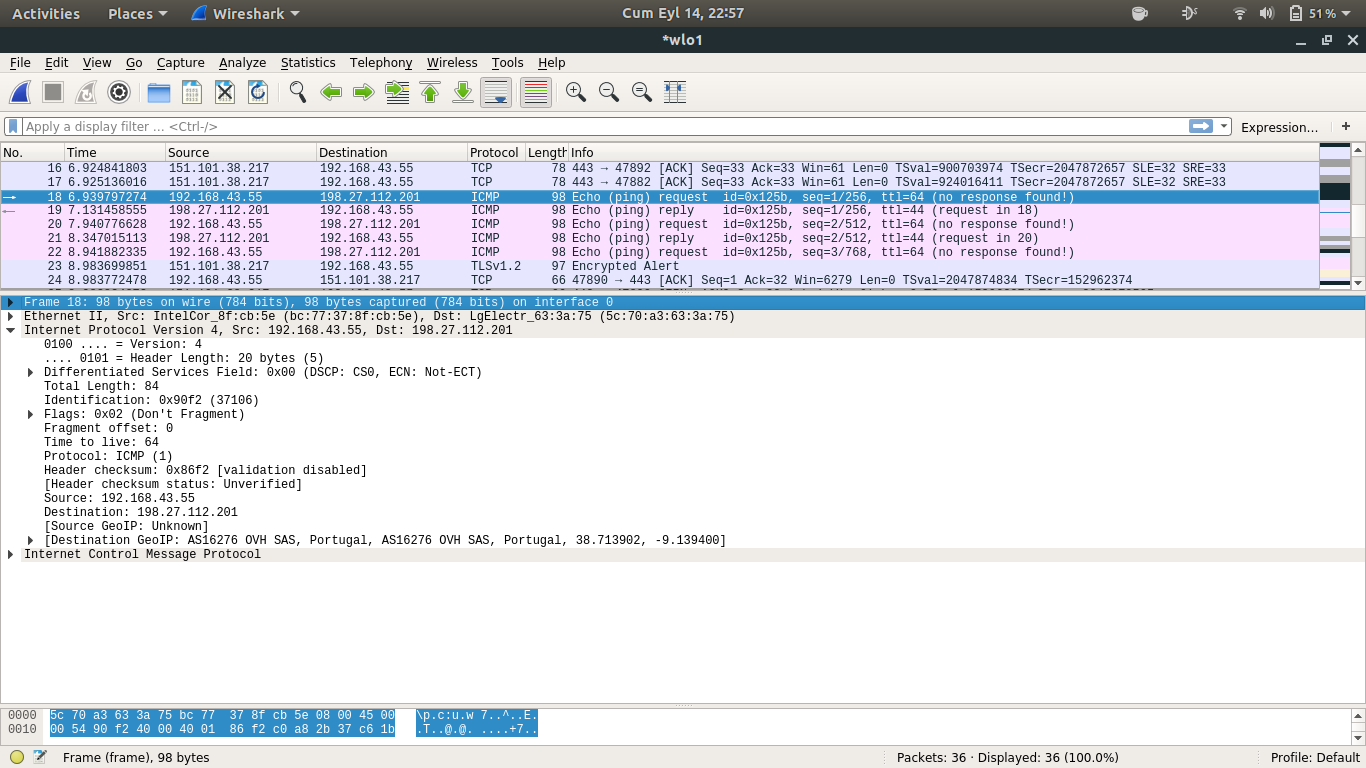

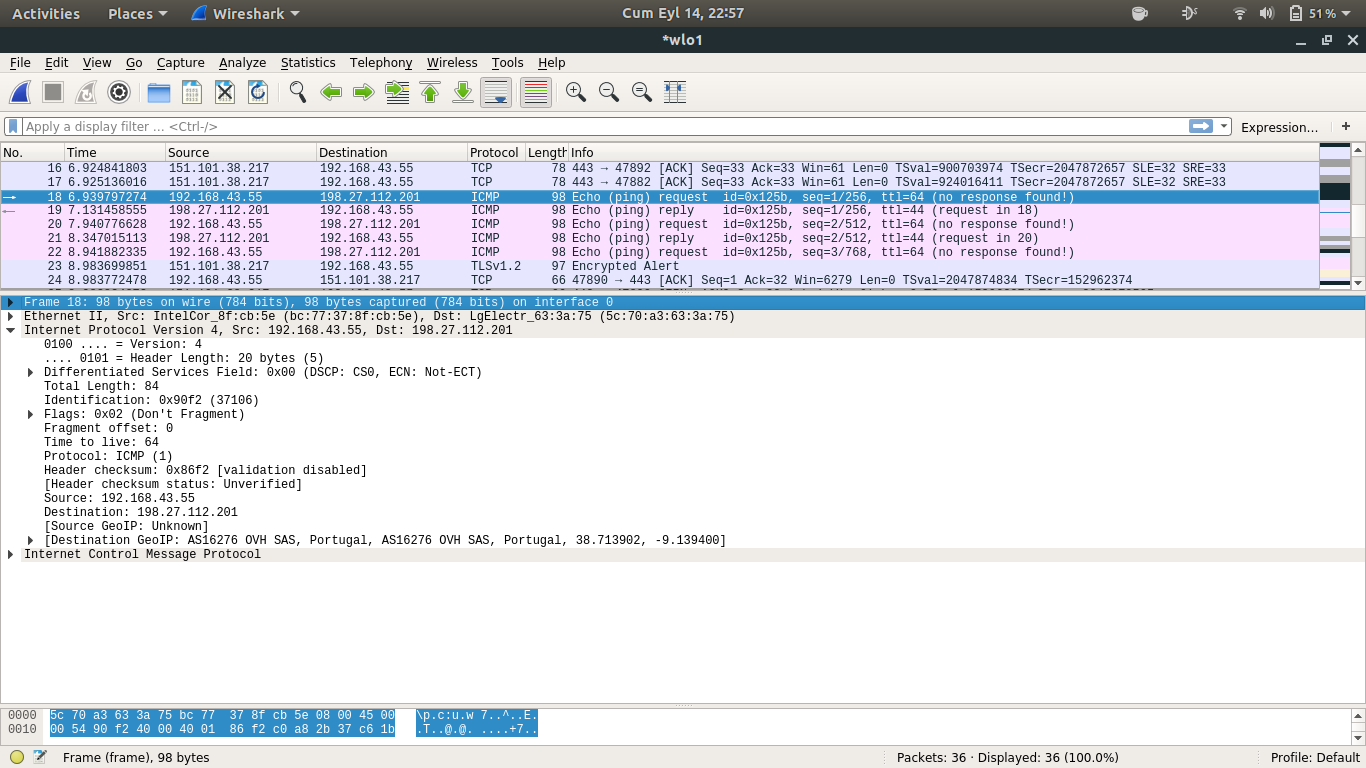

Wireshark analizinde gördüğümüz üzere uçbirimden ping alan_adı komutunu girdiğimizde öncelikle sistemimiz DNS ile ulaşmak istediğimiz sitenin alan adını çözümlüyor. Daha sonrasında ise hedefe işin ping kısmı olan ICMP paketlerini (Tip 8 ve Tip 0) göndermeye başlıyor. Ping komutu da uçbirimde bize gönderdiği paketler hakkındaki özeti basıyor. Bu özet içinde hedefimizin IP adresi de bulunmakta.

İkinci örneğimizde ve yazımızın devamında da kullanacağımız siteye ise ben öncesinden erişim sağladığım için sitenin cache kayıtları bende bulunmakta. Bu yüzden ağ trafiğini incelediğimizde DNS paketlerini göremiyoruz.

ICMP paketlerimizin içeriğini incelediğimizde hedefimizin IP adresinin de bulunduğunu görebiliyoruz. Ayrıca görüldüğü üzere ICMP paketlerimizden önce DNS paketlerimiz bulunmuyor. Ping atarak hedefin IP adresini öğrenme olayının temelleri işte bunlara dayanıyor.

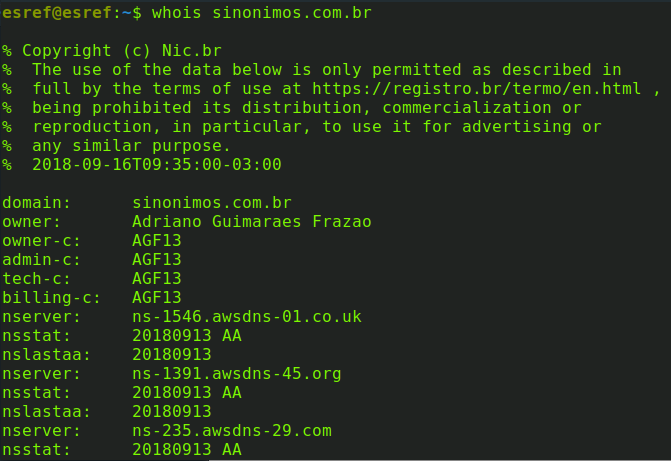

-Whois Sorgusu:

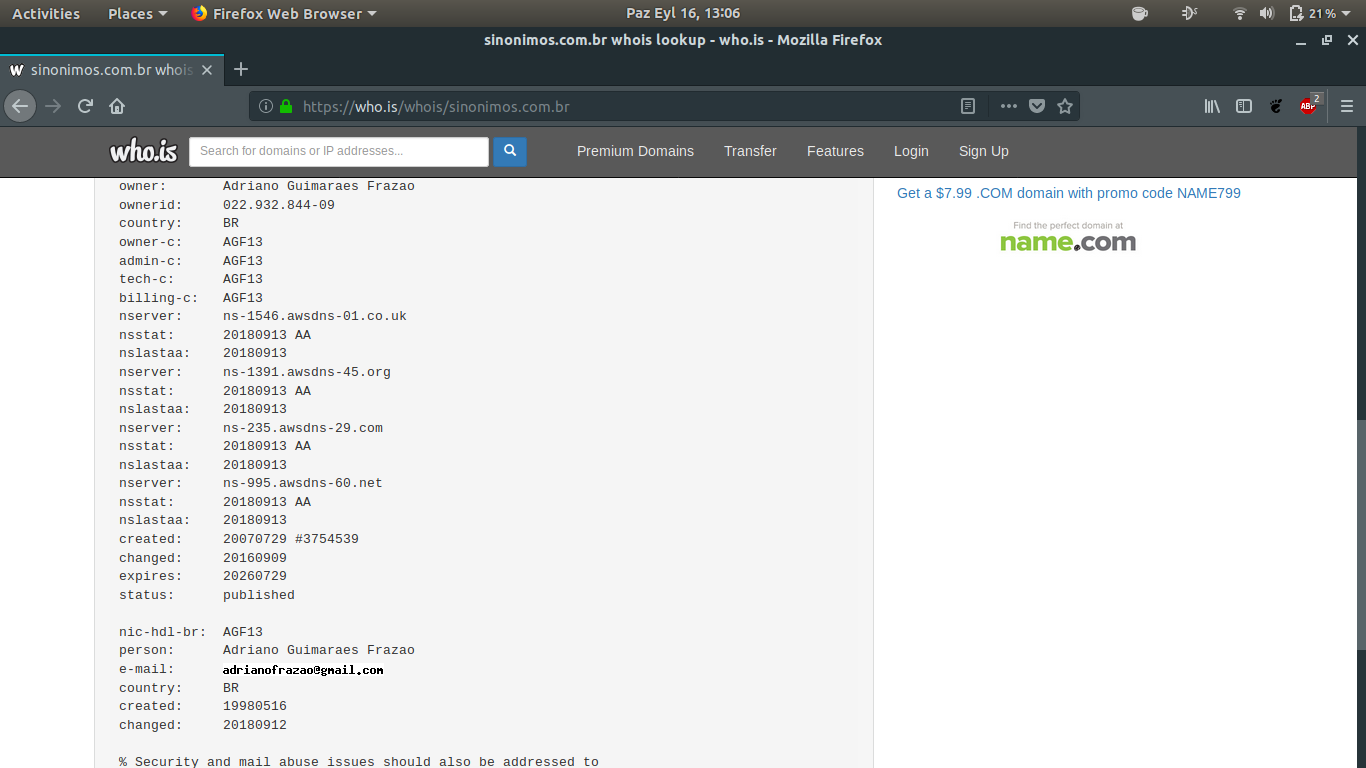

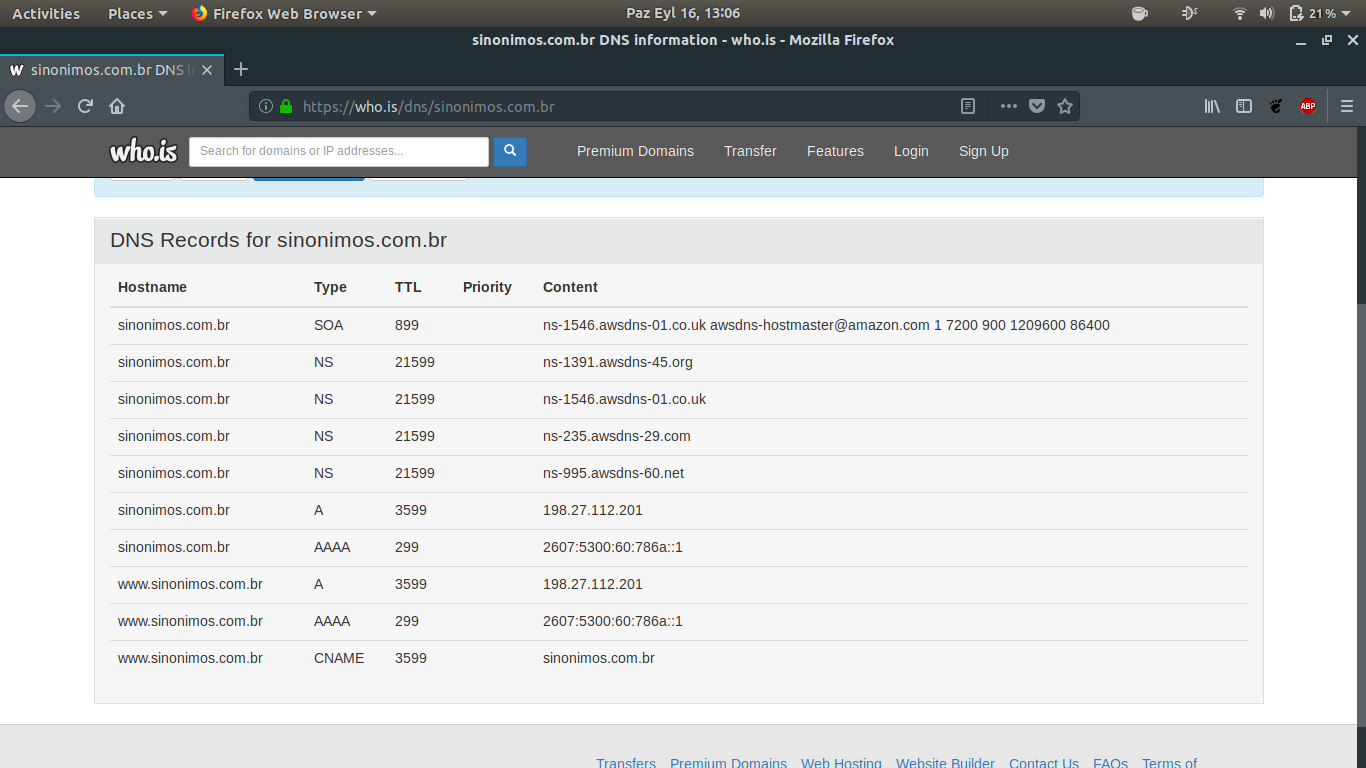

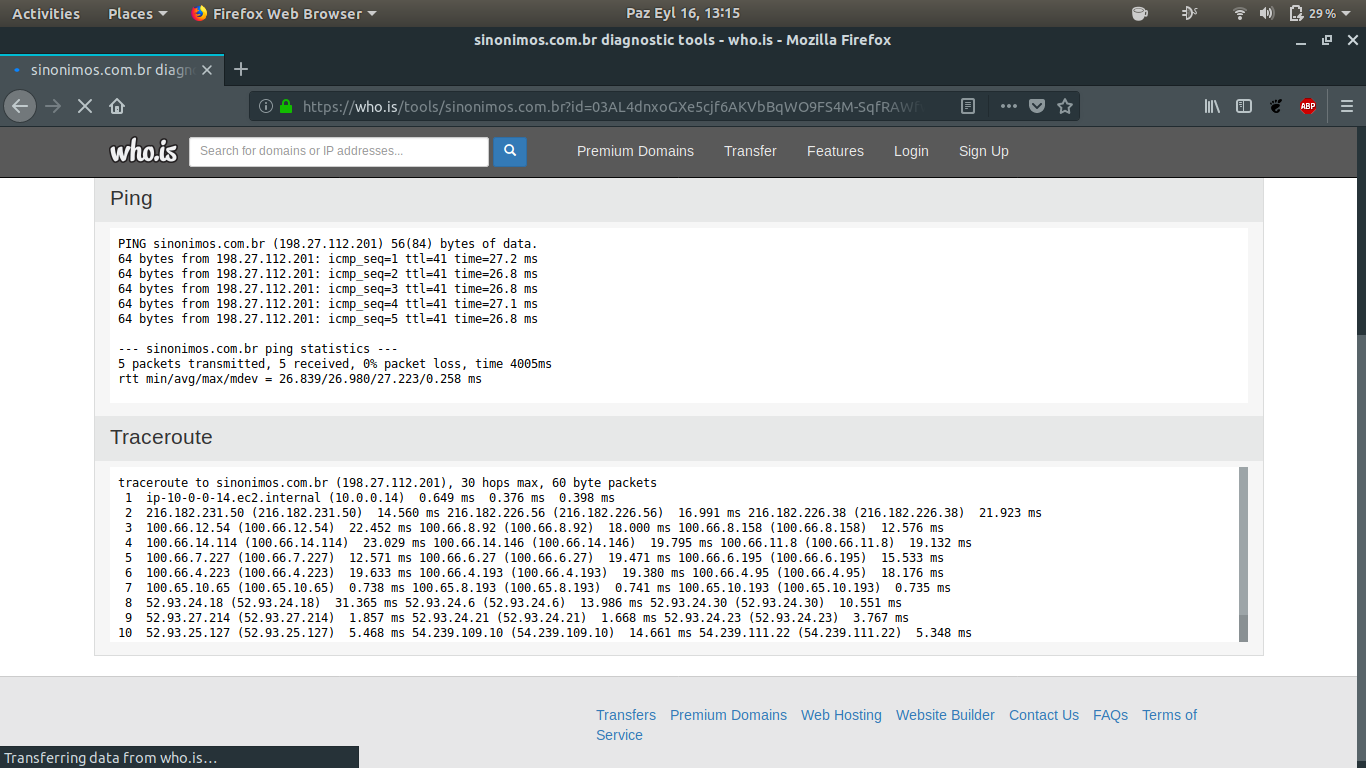

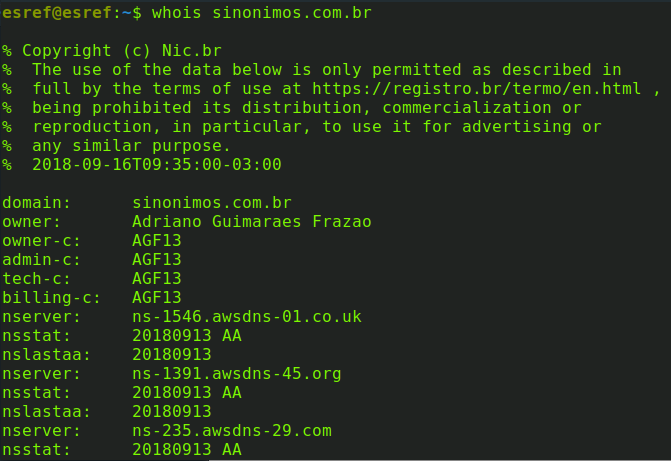

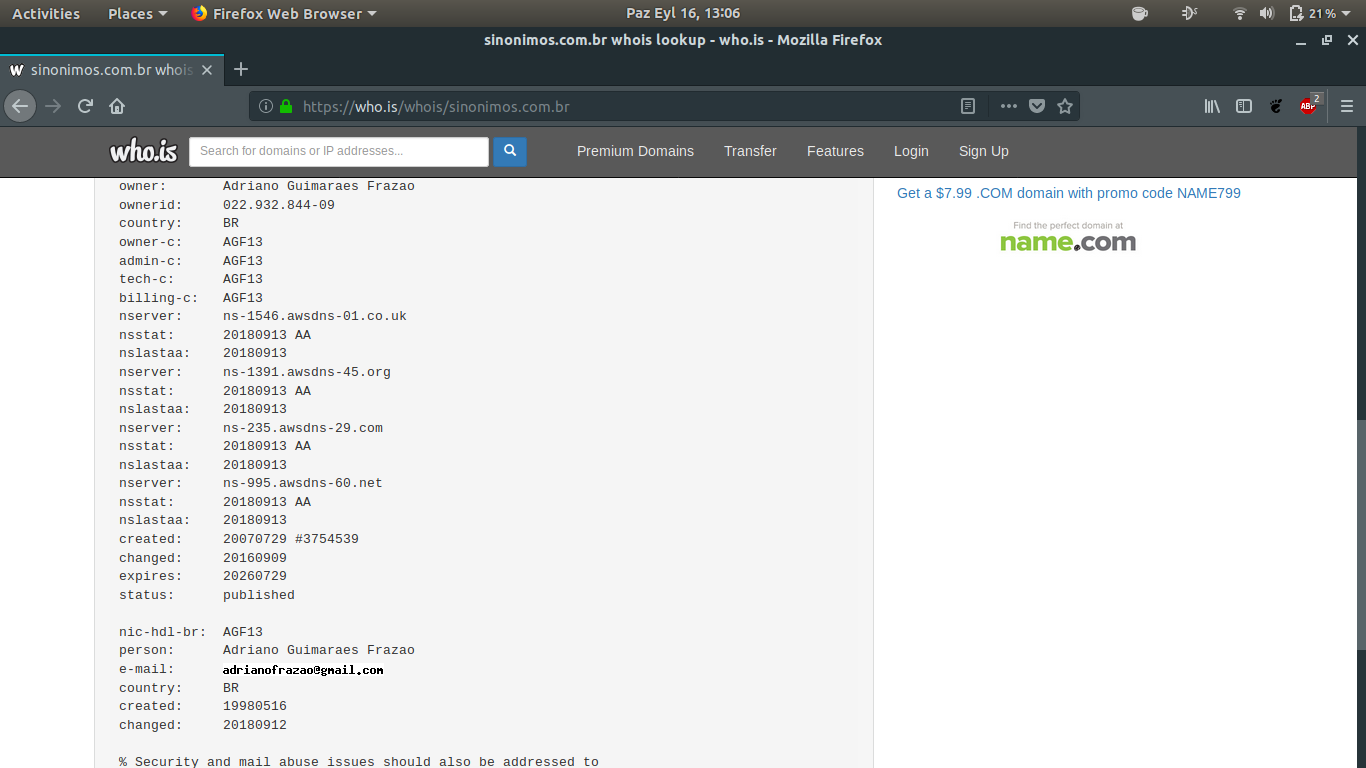

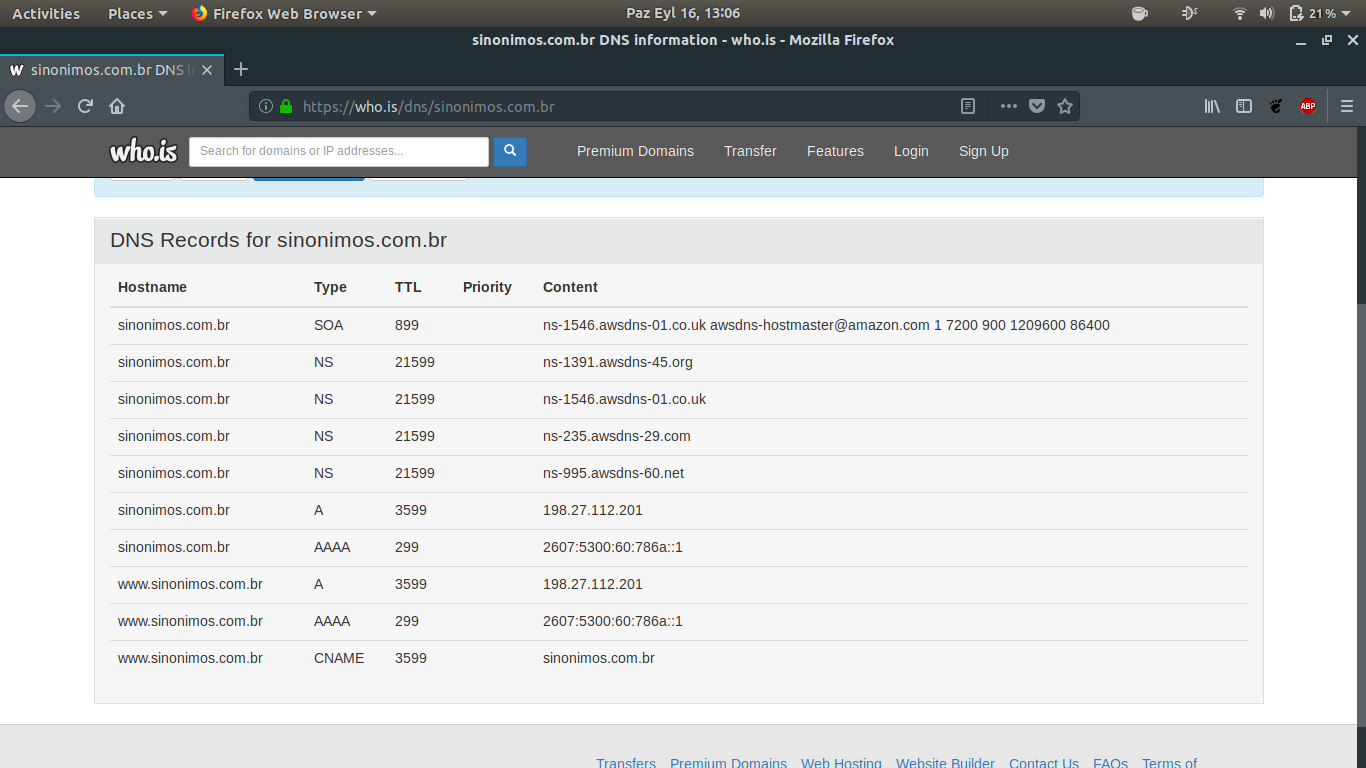

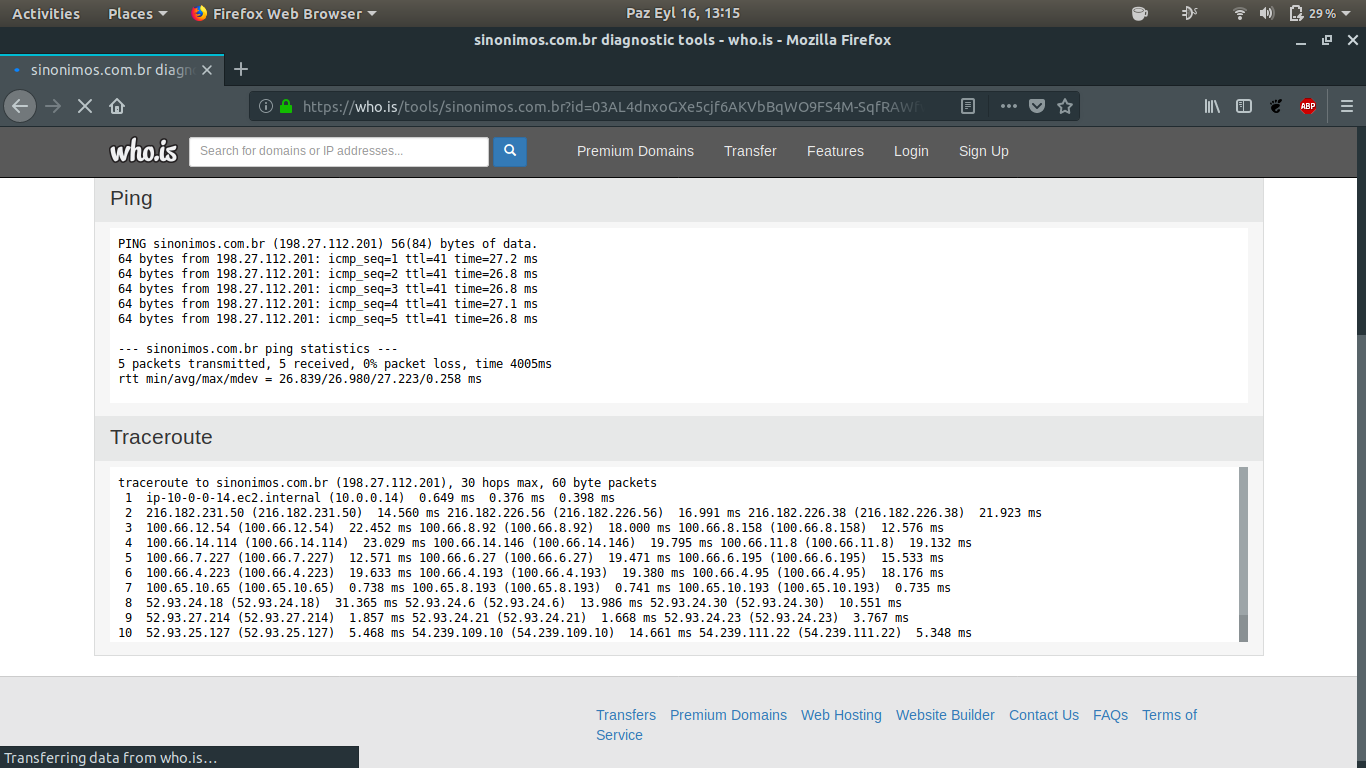

Whoisi tarayıcınız üzerinde de uçbiriminizde de kullanabilirsiniz. Ben şahsen tarayıcı üstünde kullanıyorum. Whoise bu yazıda çok fazla değineceğiz fakat şuan IP adresi öğrenme kısmı için değiniyoruz. Who.is sitesine gidip hedefimizin alan adını giriyoruz. Sonrasında DNS kayıtları kısmından IP adresimizi öğrenebiliriz. İsterseniz diagnostic sekmesinden de ping ve traceroute komutlarının çıktılarını da görebilirsiniz.

Whoisden ileride bahsedeceğiz dedik ama öncesinde Whoisin nasıl çalıştığına değinelim. Bildiğim kadarıyla da Türkçe kaynak olarak kimse Whoisin bu kısmına değinmemiş.

Whois Nasıl Çalışır?

Whoisin nasıl çalıştığını açıklamadan önce işin bu kısmını daha rahat anlayabilmeniz için birkaç kavramı açıklamamız gerekiyor. Gelin bunlar neymiş bir bakalım.

TLD: Türkçe karşılığı üst seviye alan adıdır. Örneğin www.threearrowsecurity.com alan adında ki .com kısmı bu alan adının TLDsidir. TLDler ülke ve global olmak üzere ikiye ayrılırlar. Global TLDler gTLD olarak bilinir ve .com .net .io gibi TLDlere tekabül ederler. Ülke kodu TLDleri ise ccTLD(Country Code Top Level Domain) olarak bilinir ve ülkelere özel olarak tahsis edilen TLDlerdir. Örnek olarak Türkiye için com.tr Fransa için .fr Birleşik Krallık için .uk verilebilir.

ICANN: Türkiyede İnternet Tahsisli Sayılar ve İsimler kurumu olarak hizmet vermektedir. Dünya genelinde bakacak olursak IP adreslerinin dağıtılması, DNS yönetimi, TLDlerin verilmesi gibi işlemlerin denetlenmesini sağlayan kar amacı gütmeyen bir kuruluştur.

ISP(ISS): İnternet bağlantısı sağlayan yani internet servis sağlayıcısı olan firmalara verilen genel isimdir. Türkiyeden örnek olarak TürkTelekom, Turkcell Superonline, Vodafone verilebilir.

Bu kavramları açıkladığımıza göre Whoisin nasıl çalıştığına değinelim. Bir kullanıcı alan adını herhangi bir firmadan kaydettirdiği zaman ICANN bu firmadan alan adı hakkında bilgiler istenir. Bu bilgiler Whois veritabanlarında tutulur. Kayıt şirketi iletişim bilgilerinizi ve diğer önemli bilgileri alan adınızın TLDsinin merkezi dizinini kaydeden kayıt defterine gönderir. Her TLDnin kaydından sorumlu olan farklı kayıt defterleri vardır. Örneğin .org için kayıtları Public Interest Registry(PIR) adlı organizasyon ve PIR ile ilişkili Whois servisi tutar. Whoisin veritabanında tuttuğu bilgi miktarı ve bilginin önemi alan adının TLDsine ve alan adını kaydeden firmaya bağlıdır. Çünkü bazı TLD kaydı tutan firmaların whois sunucusu bulunmamaktadır. Bu farklılığa rağmen her kayıt şirketinin sunmak zorunda olduğu bilgiler vardır. Bunlar Merkezi kayıt bilgileri ve Kayıt bilgileridir. Merkezi kayıt bilgileri alan adı, alan adının durumu, NS bilgisi, alan adının oluşturulma ve son kullanma tarihi gibi bilgileri içerir. Kayıt bilgilerinde ise iletişim bilgileri bulunmaktadır.

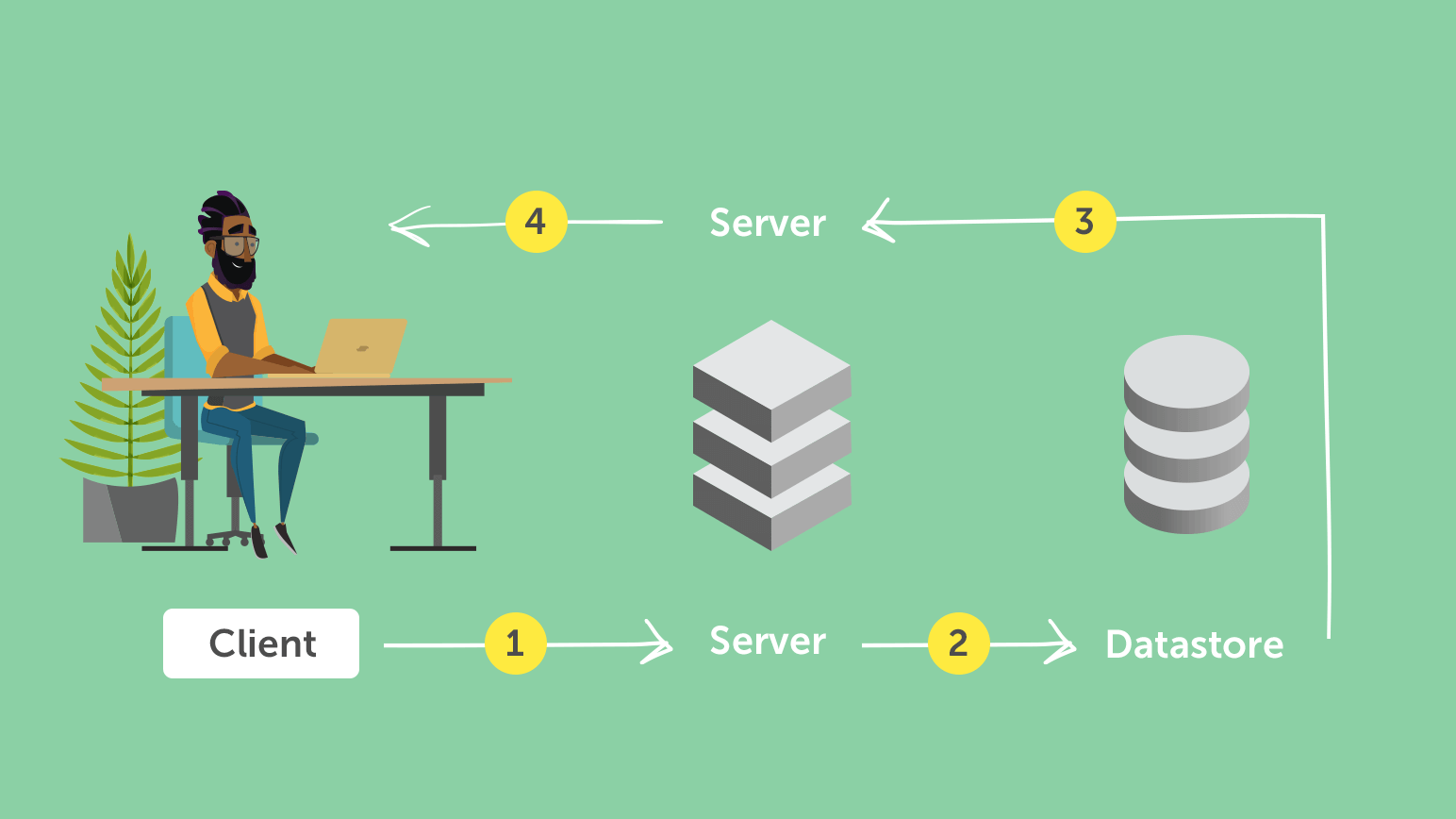

Whois ile NS sorgusu yapılırkense Whois DNS sorgusu ile aynı şekilde çalışması üzerine tasarlanmıştır. Sorgulanacak kayıt TLDye bağımlı olacaktır. İnternet servis sağlayıcısı (ISP) olan şirket bu bilgiyi önbelleğinde bulundurmuyorsa root sunucudan başlayarak ilgili sunucuya kadar sorgu yapacaktır. (Bkz: DNS Nasıl Çalışır?) Whoisin bu sorgular sonucunda kullandığı iki adet model vardır. Bunlar Thick ve Thin modelleridir.

Thin Modeli: Alan adının kaydedildiği firma, NS ve kayıt tarihi gibi genel bilgilerin tutulduğu modellemedir. Alan adı hakkında daha fazla bilgi alabilmek için kaydeden firma üzerinde sorgu yapılması gerekmektedir.

Thick Modeli: Thick modelinde ise Thin modelinde bulunan bilgilerden daha fazlası kaydedilir. Yani thin modeline göre bize daha ayrıntılı bilgi sağlar. Bu modelleme içinde tutulan bilgilerde alan adının kaydını yapan kişi, kaydın yapılış tarihi, kaydı yapılan alan adının ne zaman kullanılacağı, kayıtlı olduğu diğer NSlar hakkındaki tüm bilgileri tutar.

Whoisin çalışma mantığı işte verdiğimiz bu bilgileri temel alır.

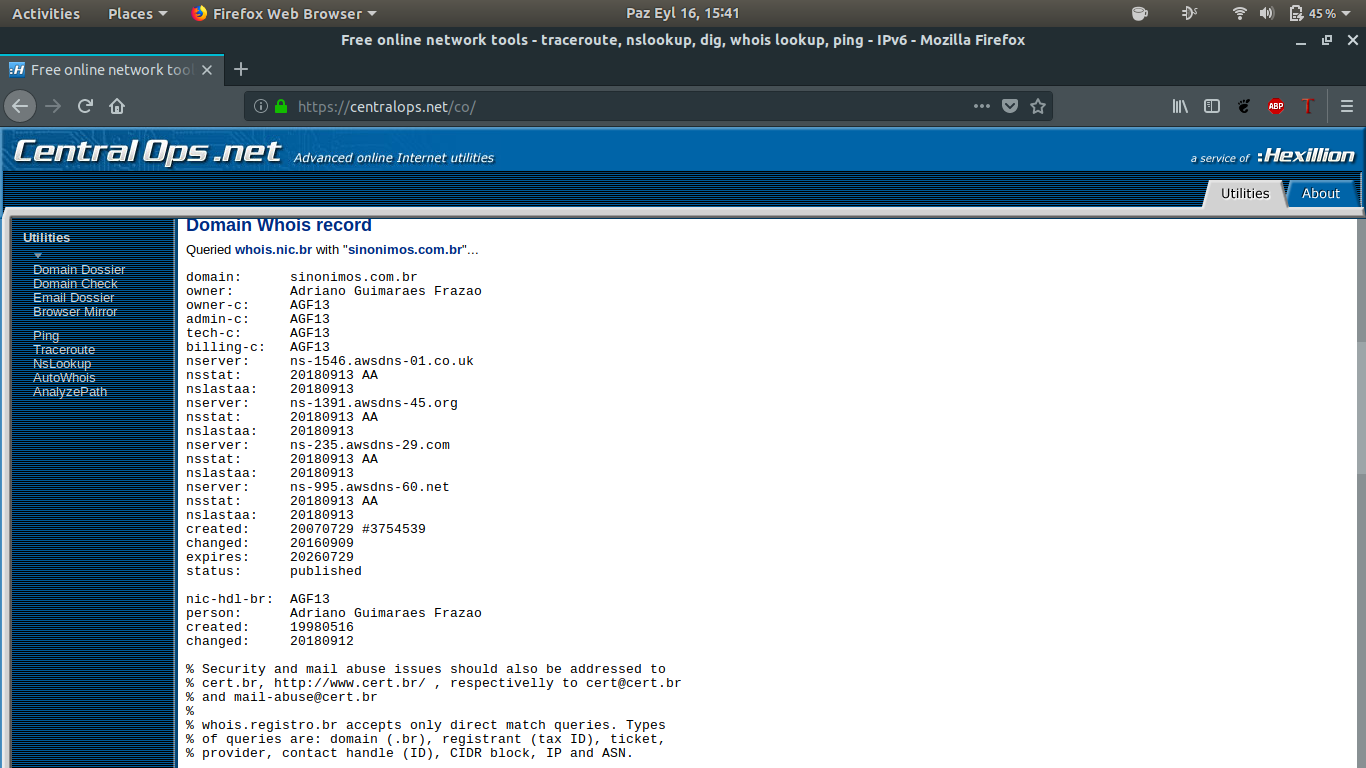

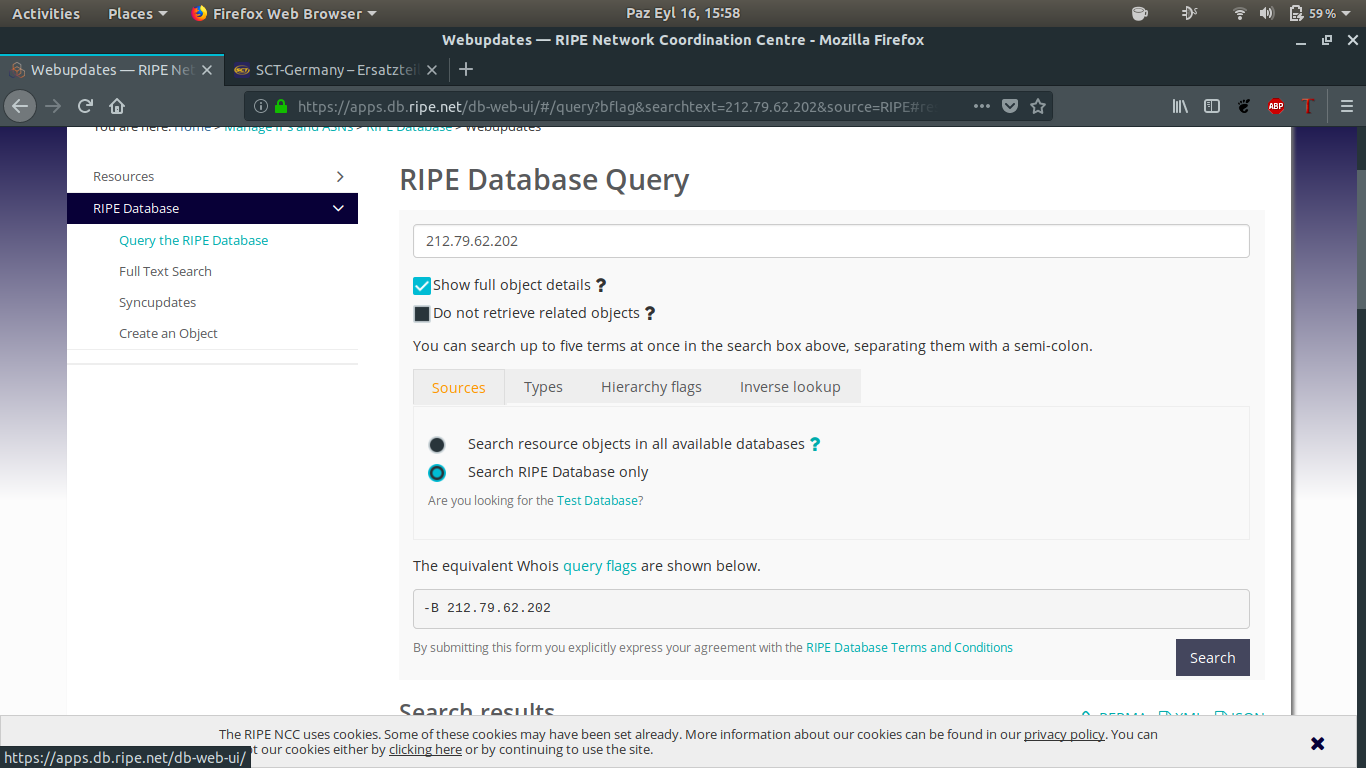

-CentralOps İle Tespit:

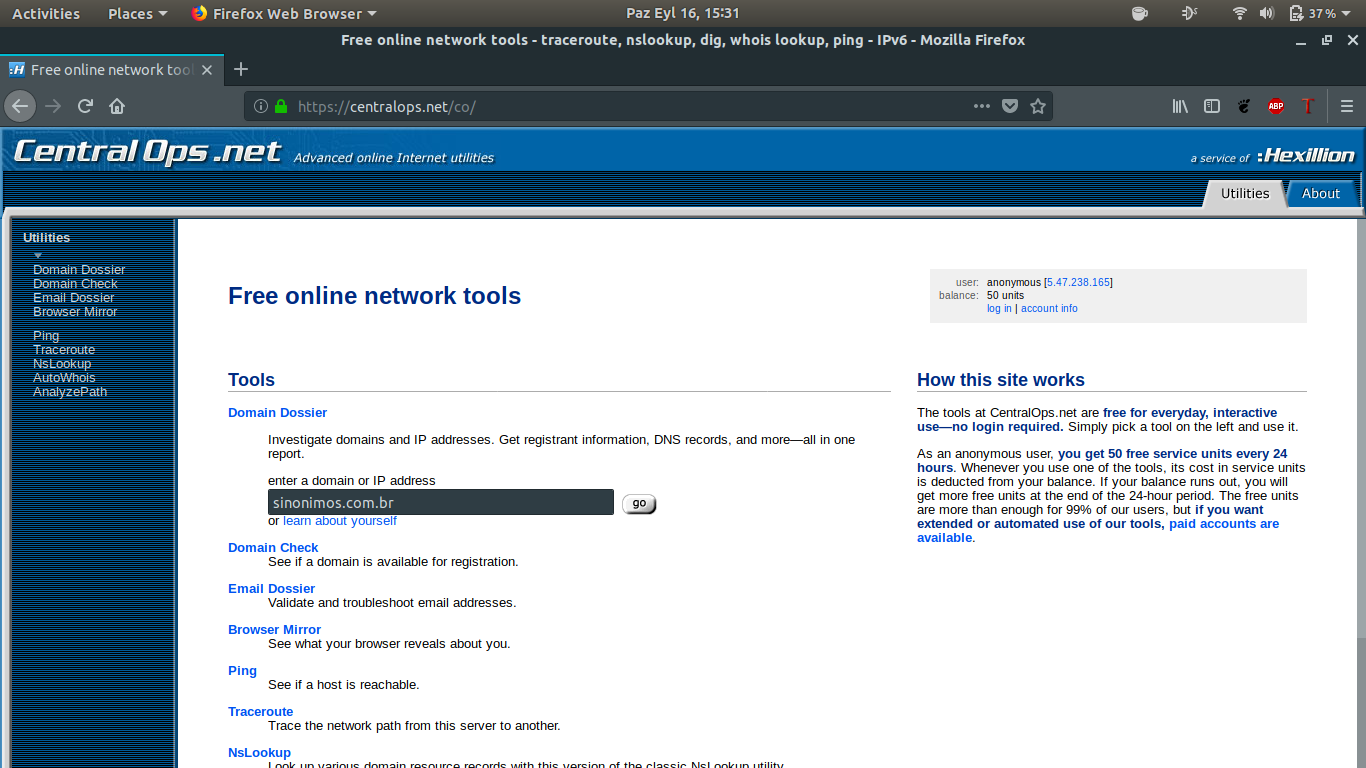

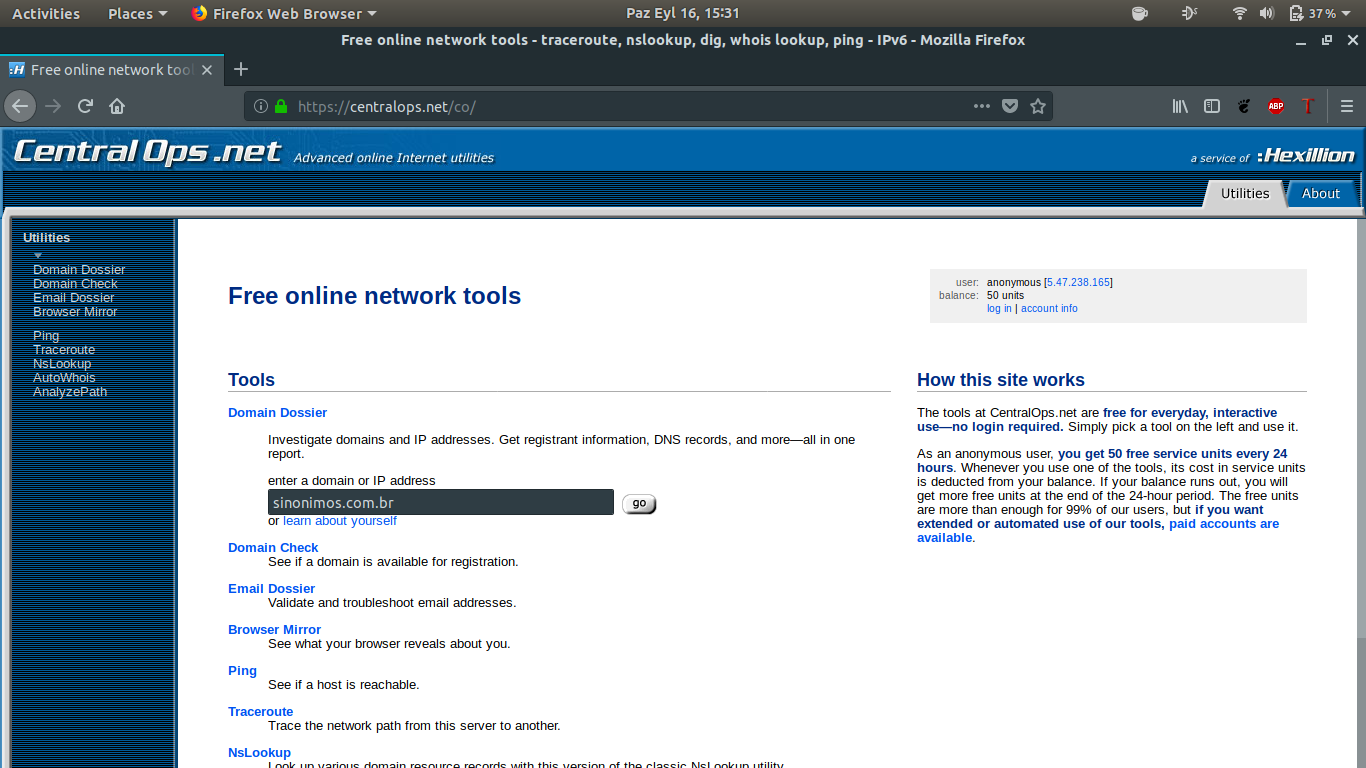

CentralOpsda tarayıcınız üzerinden sorgu yapabileceğiniz bir servistir. Aşağıdaki linkten erişimimizi sağlayalım. Karşımıza çıkan arama kısmına da bilgi almak istediğimiz alan adını yazalım.

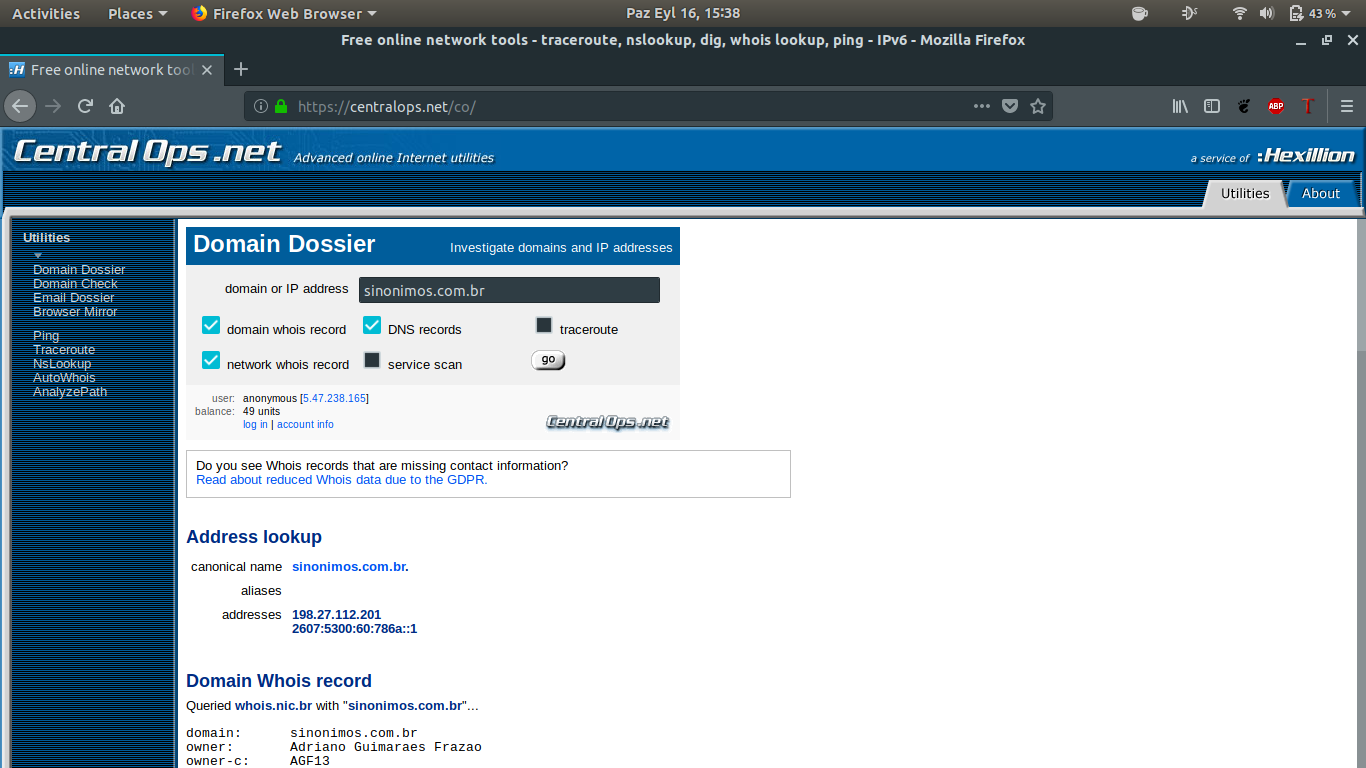

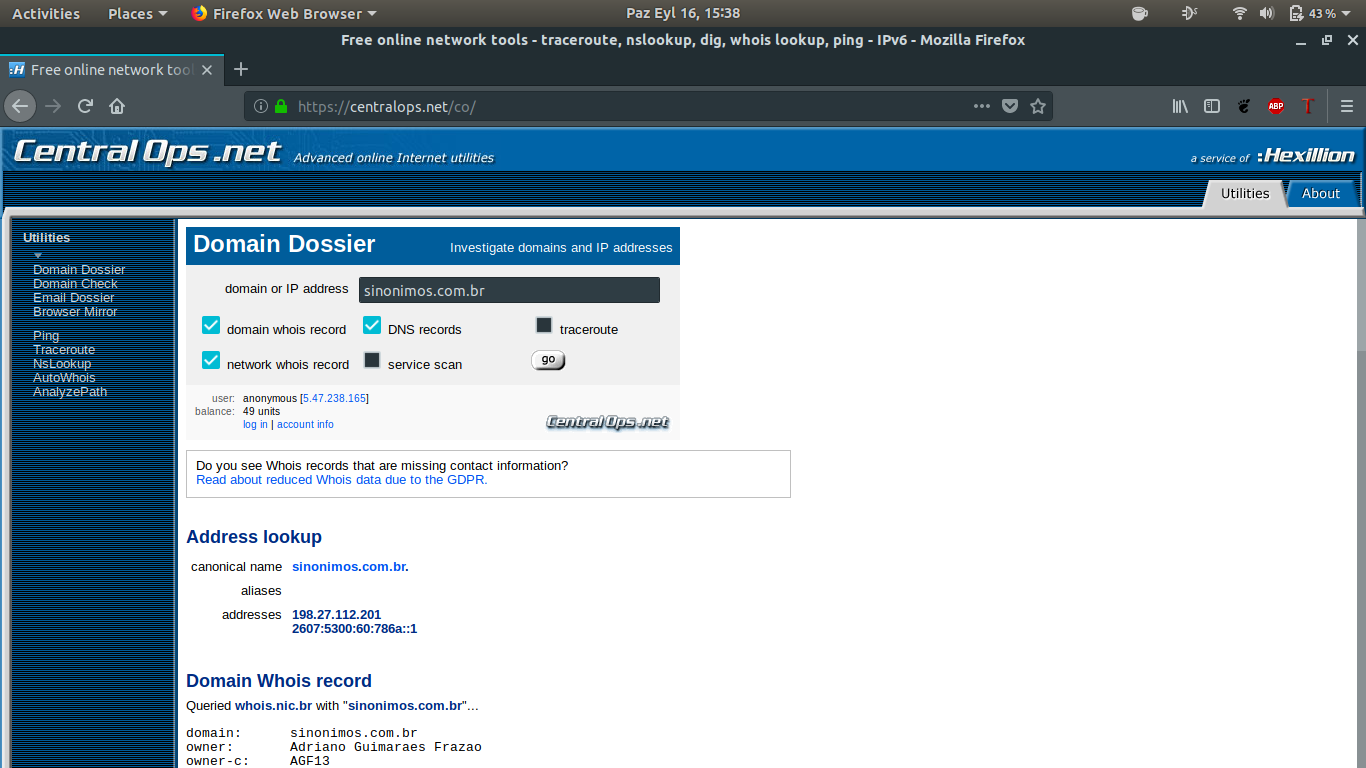

Sorgumuzu gerçekleştirdikten sonra alttaki seçeneklerden başka hangi sorguları gerçekleştirebileceğimizi seçebilir ya da istemediklerimizi çıkarabiliriz.

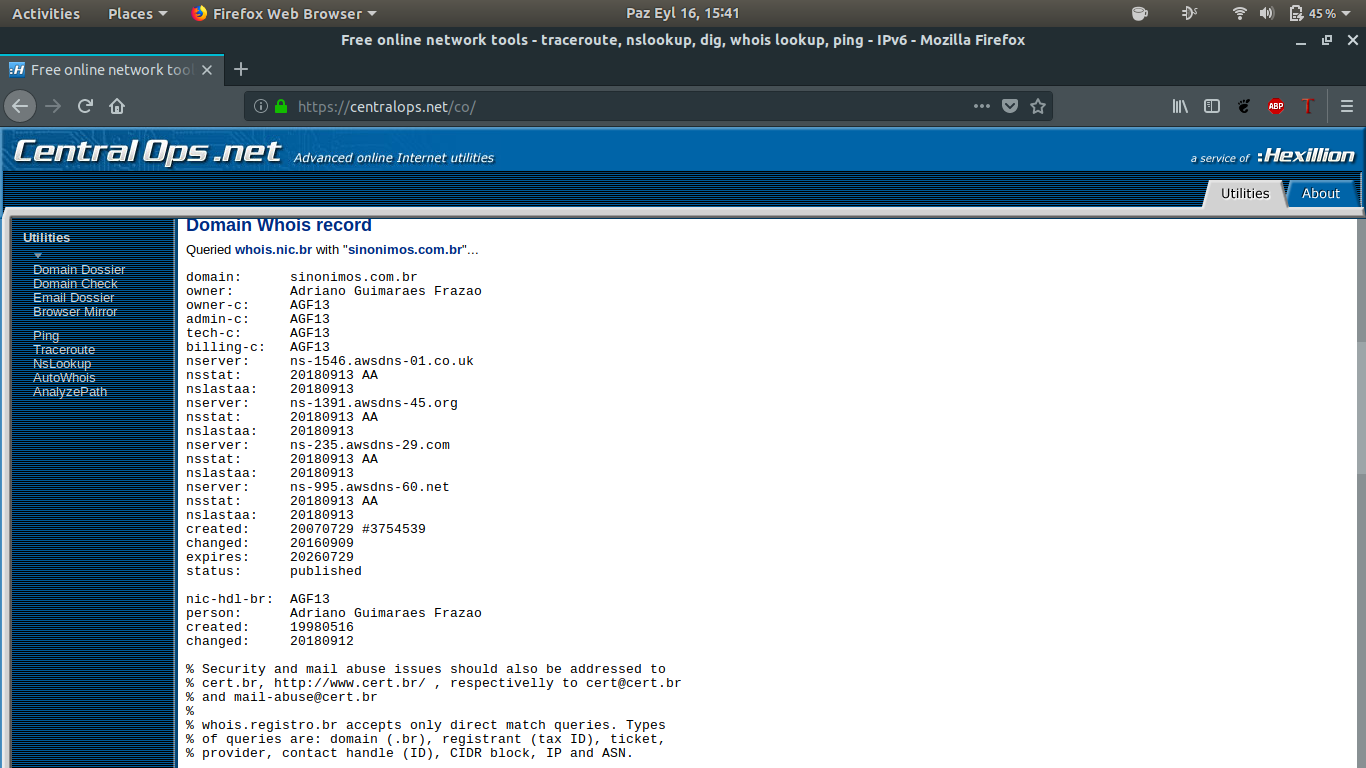

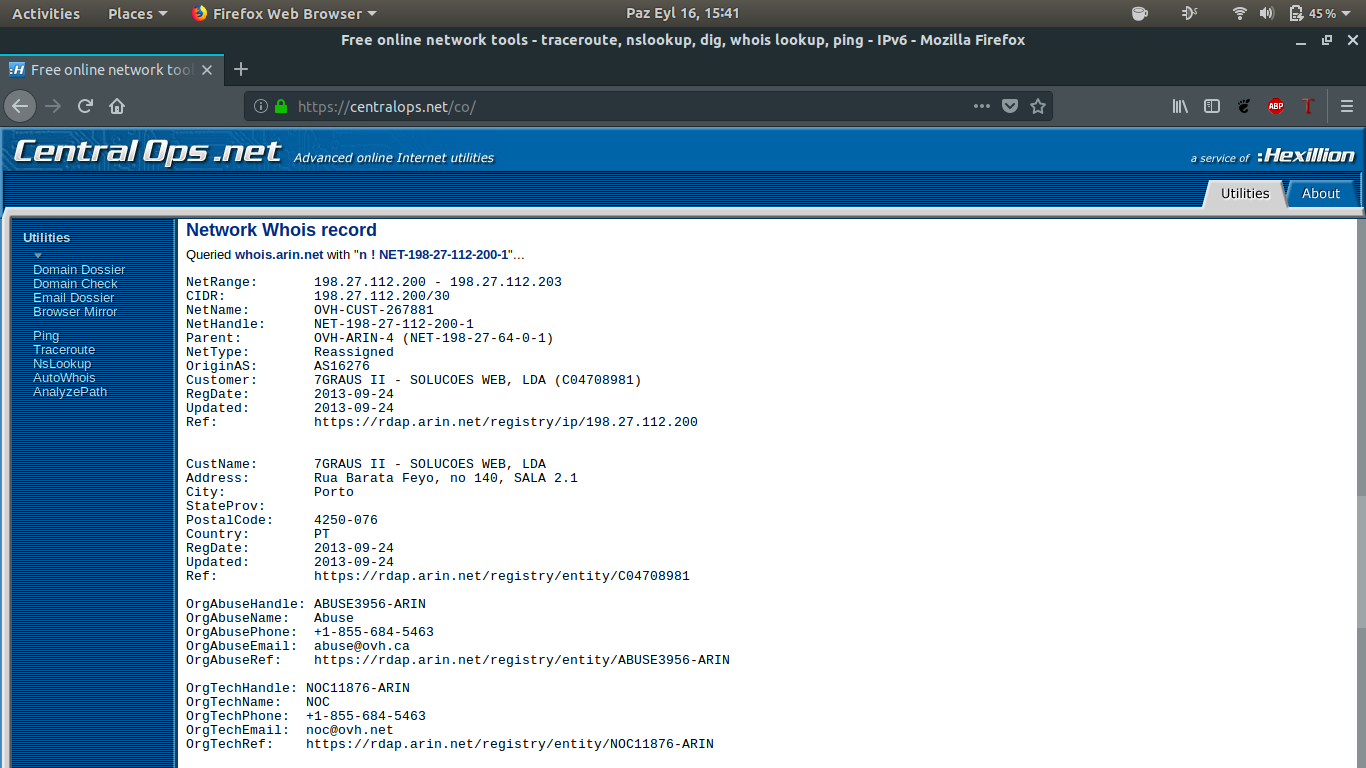

Alan adının ve ağ kayıtlarının whois sorgularını da görebilmekteyiz varsayılan arama ayarlarında. IP adresi bilgimiz ise görüldüğü üzere Adress Lookup kısmında bulunmakta.

Centralopsa da Whois gibi yazılarımızın ilerleyen kısımlarında başka bilgiler için dönüş sağlayacağız şuan sadece IP adresi ve alan adı hakkındaki bilgiler kısmıyla yetineceğiz. Bunlara ek olarak IP adresi sorgusunu DNS sorgusu yapan servislerden ve araçlardan da sağlayabilirsiniz. Lakin DNS sorgularını ayrıca inceleyeceğimiz için bu kısmı şuanlık atlıyoruz. Elimize bir IP adresi geçtiğine göre bu IP adresine dair daha özel sorgular da yapabiliriz. Bunun için RIPE ve ipinfo.iodan yararlanacağız.

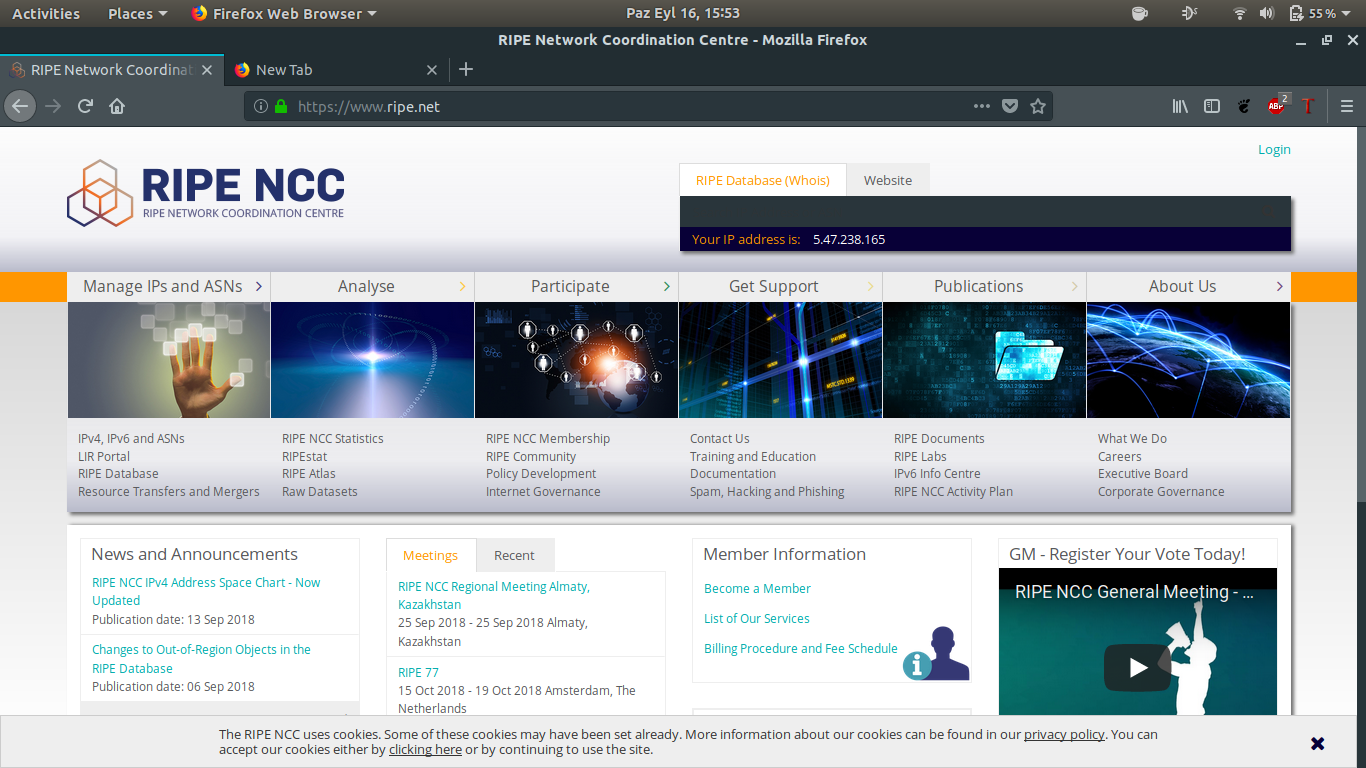

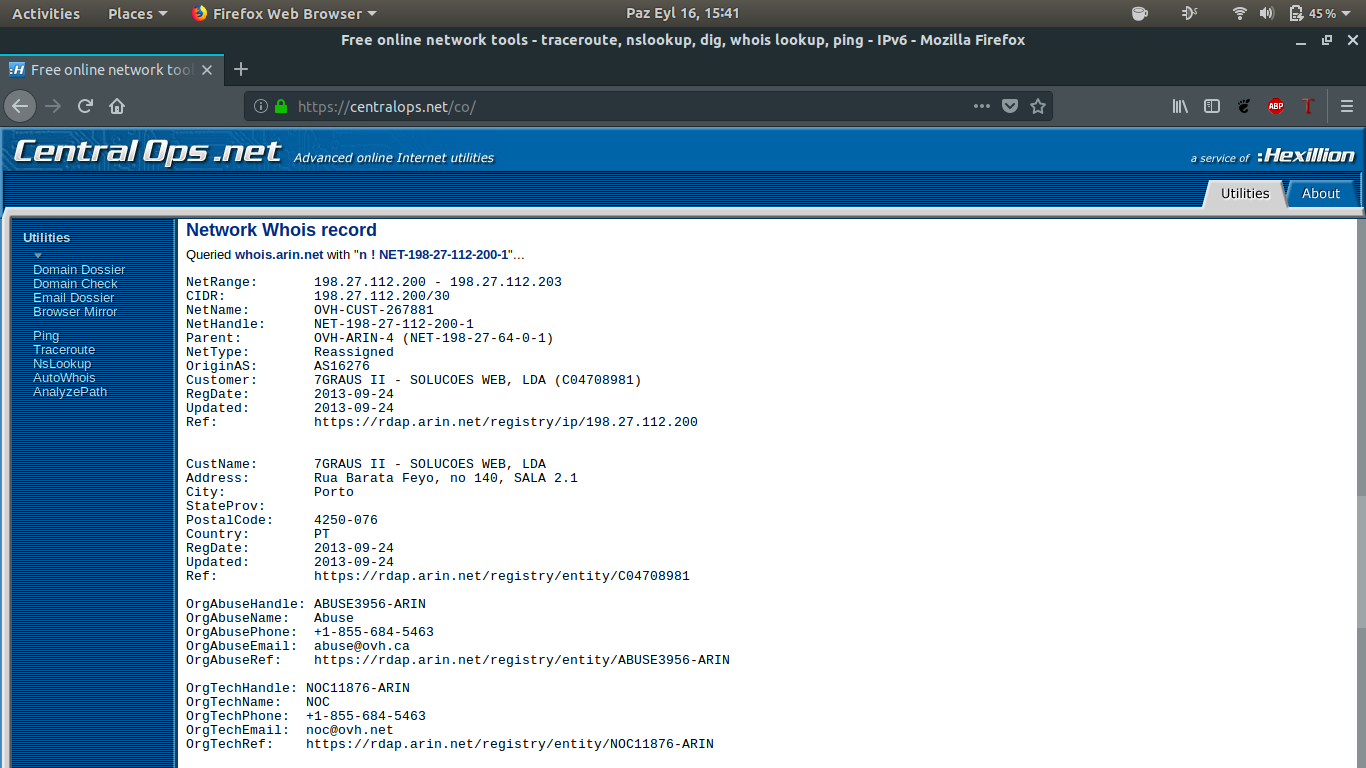

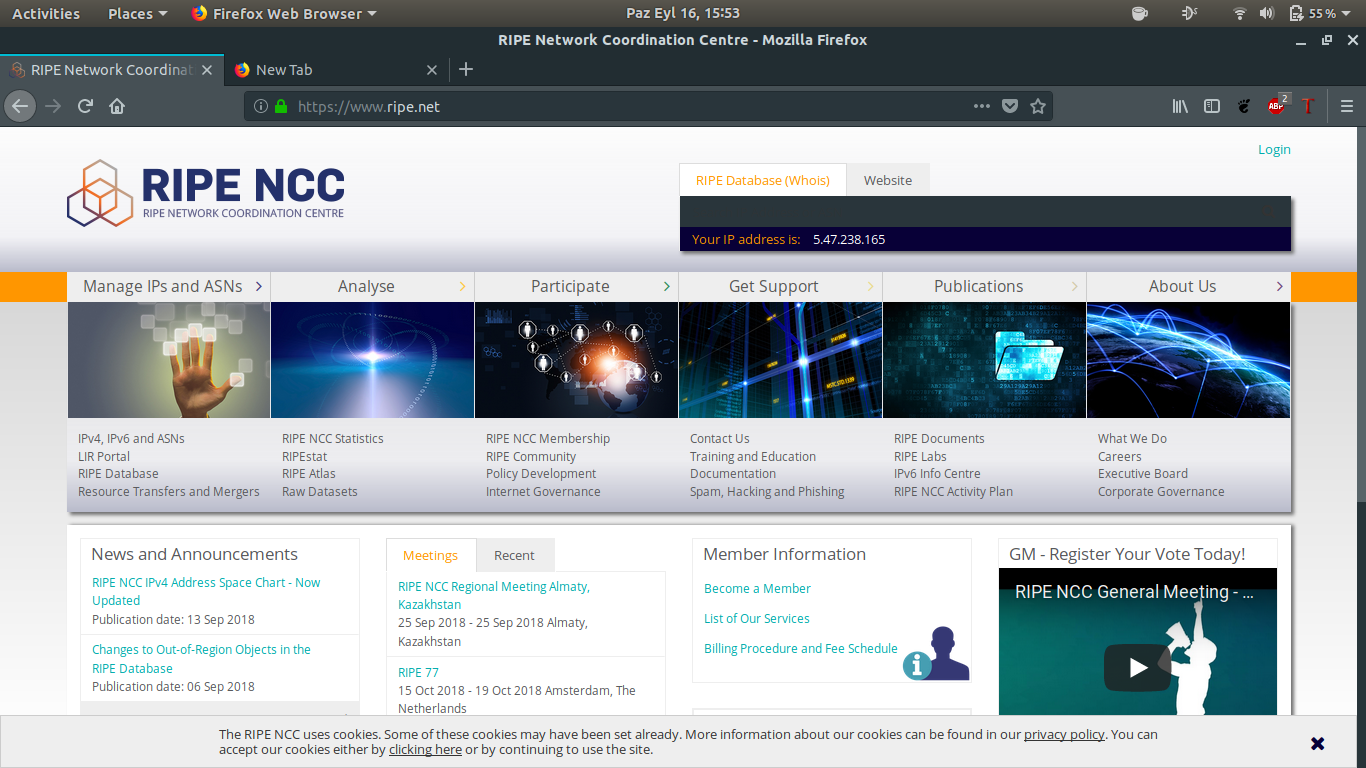

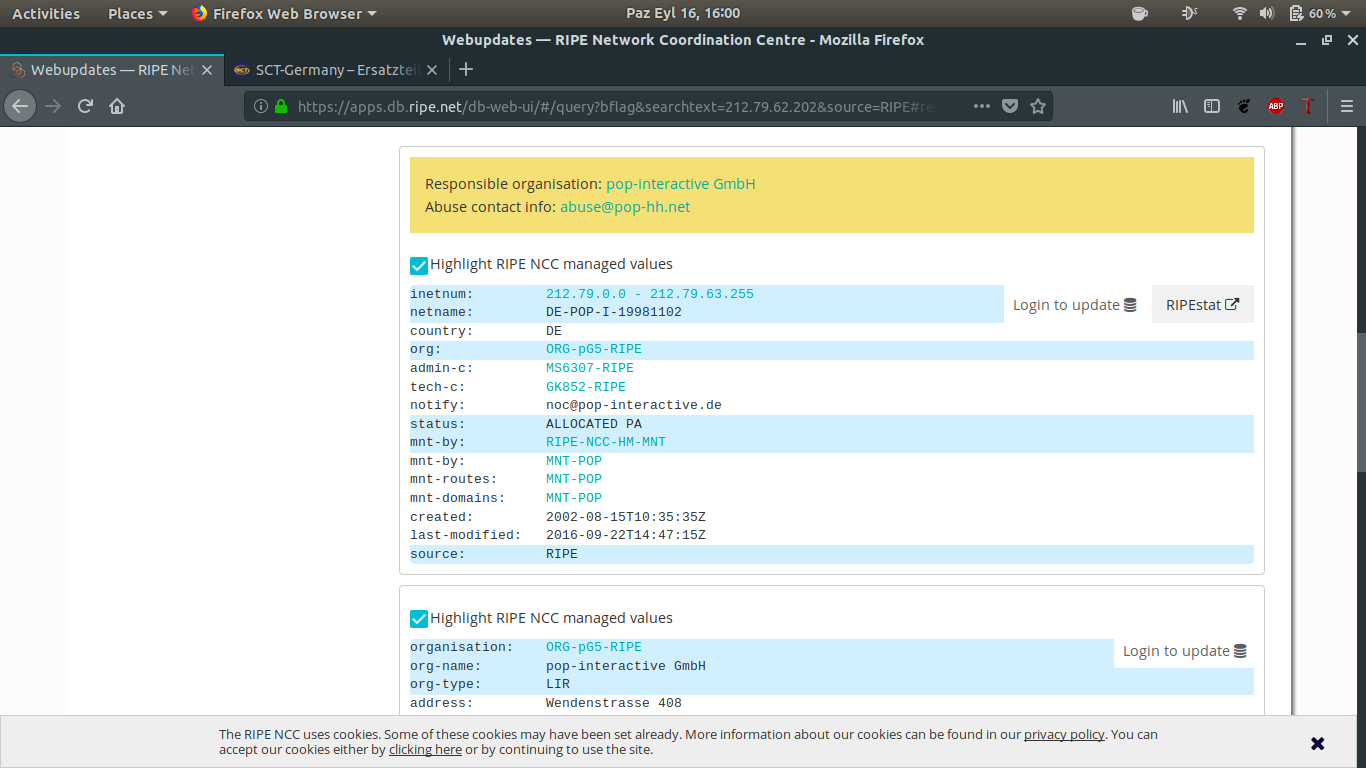

-RIPE: Avrupada kayıtlı olan IP adreslerini aratabileceğimiz bir servistir. Bizim baz aldığımız site Brezilya kökenli olduğu için maalesef burada kullanamıyoruz fakat kullanımını yine de anlatalım.

Aşağıdaki siteden servisimize erişim sağlayalım.

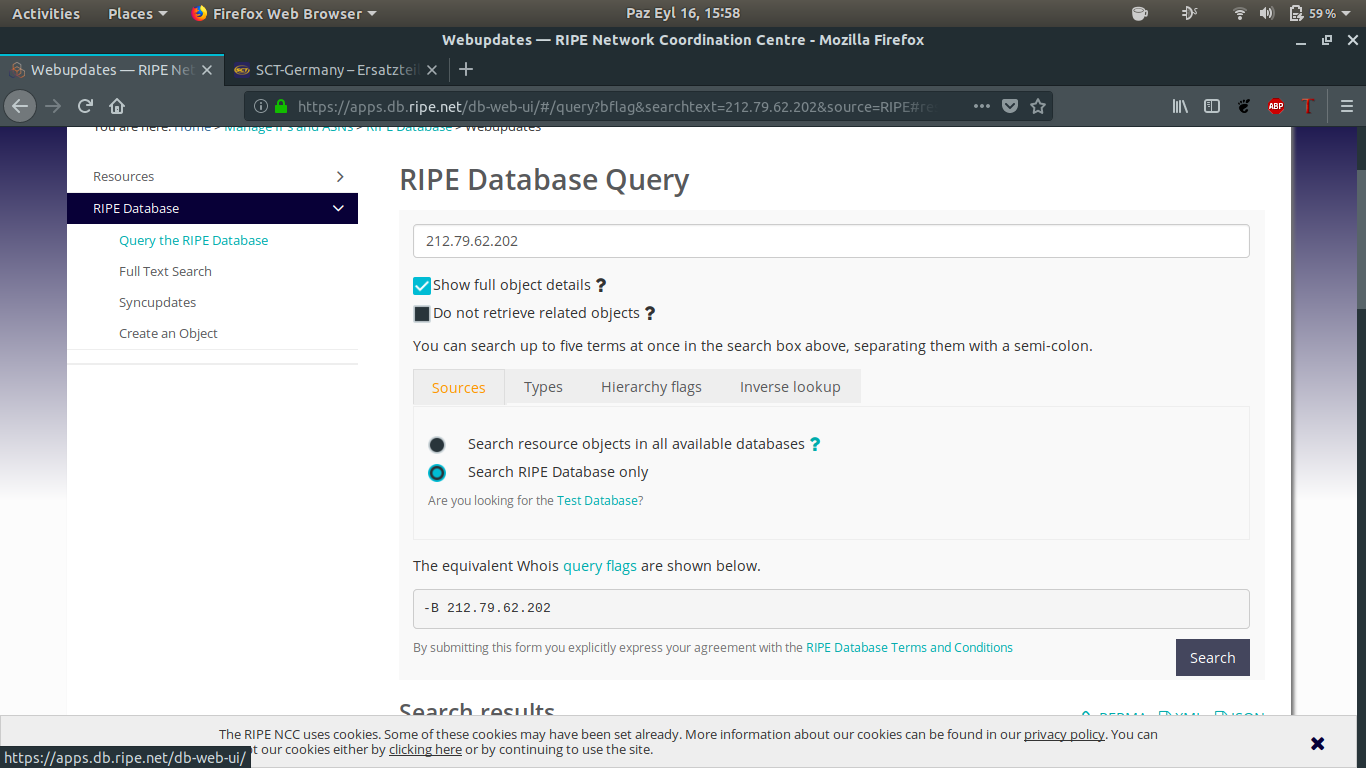

Sağ üst köşede bulunan arama çubuğundan bilgi almak istediğimiz IP adresini arayalım.

Aramamızı yaptıktan sonra karşımıza aşağıdaki gibi bir sayfa gelecek. Buradan arama ayarlarınızı şekillendirebilirsiniz ayrıca bize sayfanın alt bölümlerinde varsayılan olarak yapılan taramanın da sonuçlarını verecek.

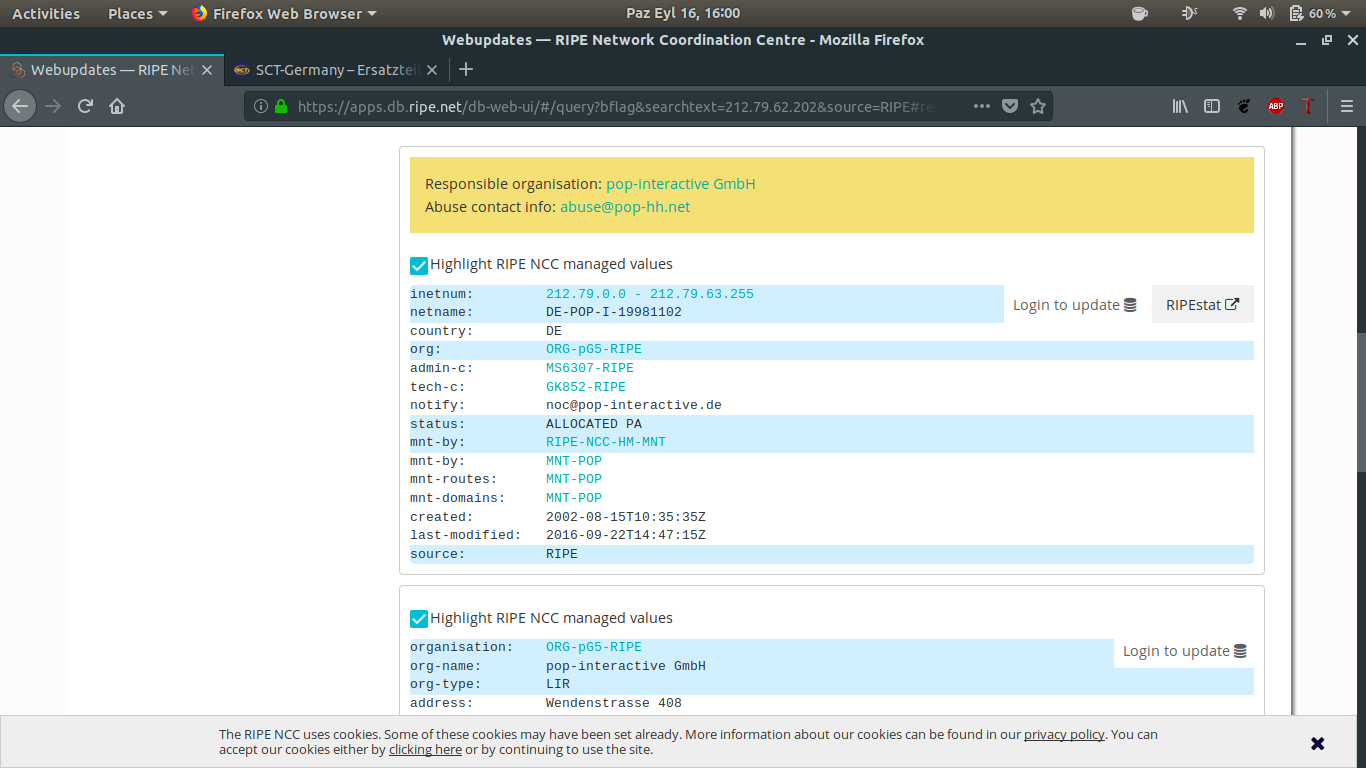

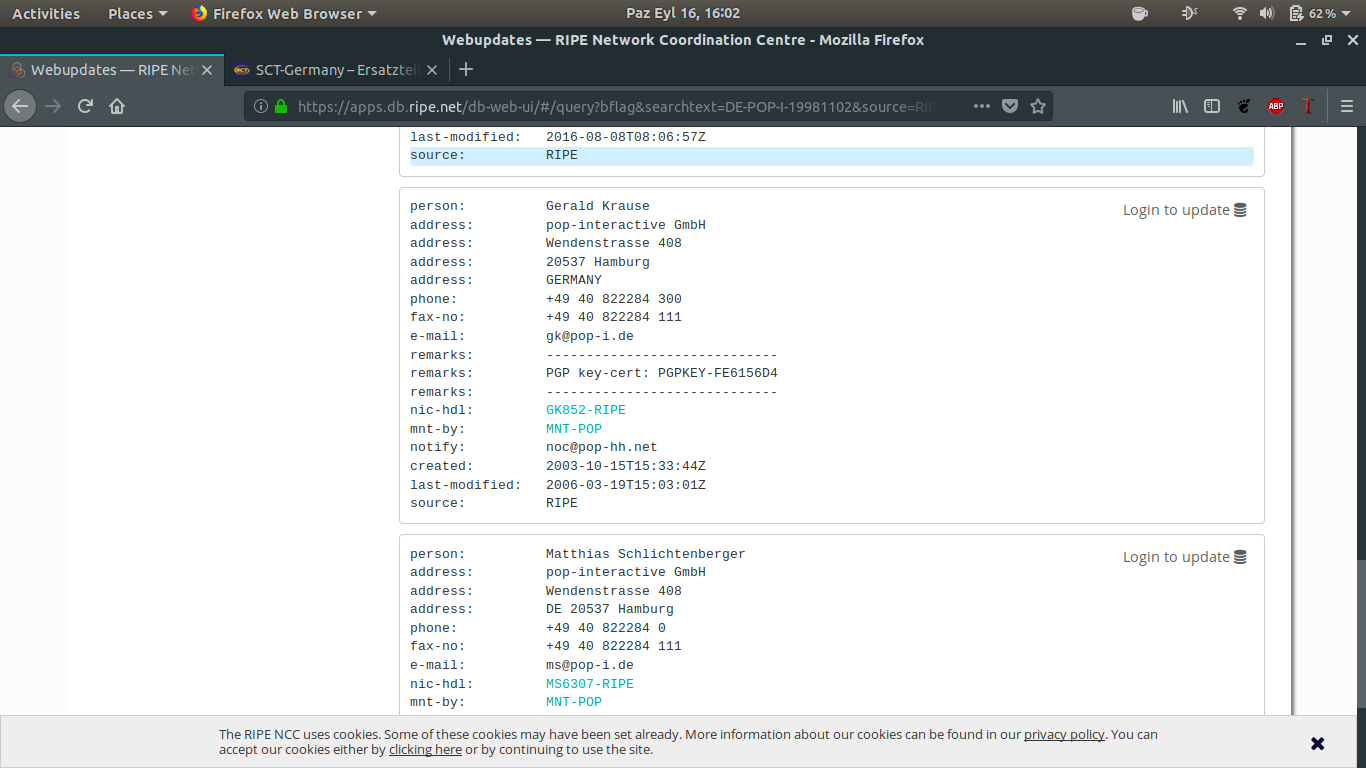

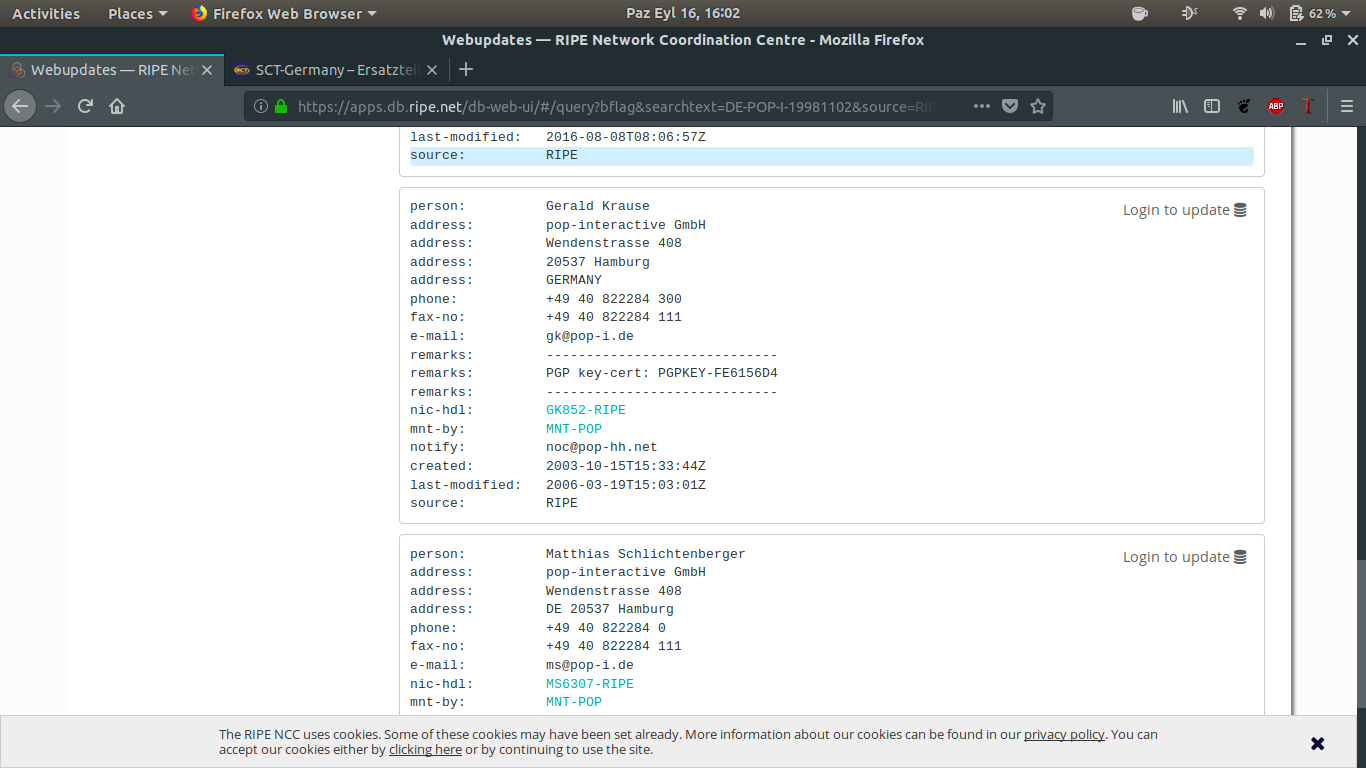

Burada karşımıza çıkan netname bölümünü RIPEda arayarak daha ayrıntılı bilgiler de elde edebiliriz.

RIPE hakkında değineceğimiz kısım bu kadar. Kendiniz girip kurcalayabilirsiniz. Şimdi bir de ipinfoya değinelim.

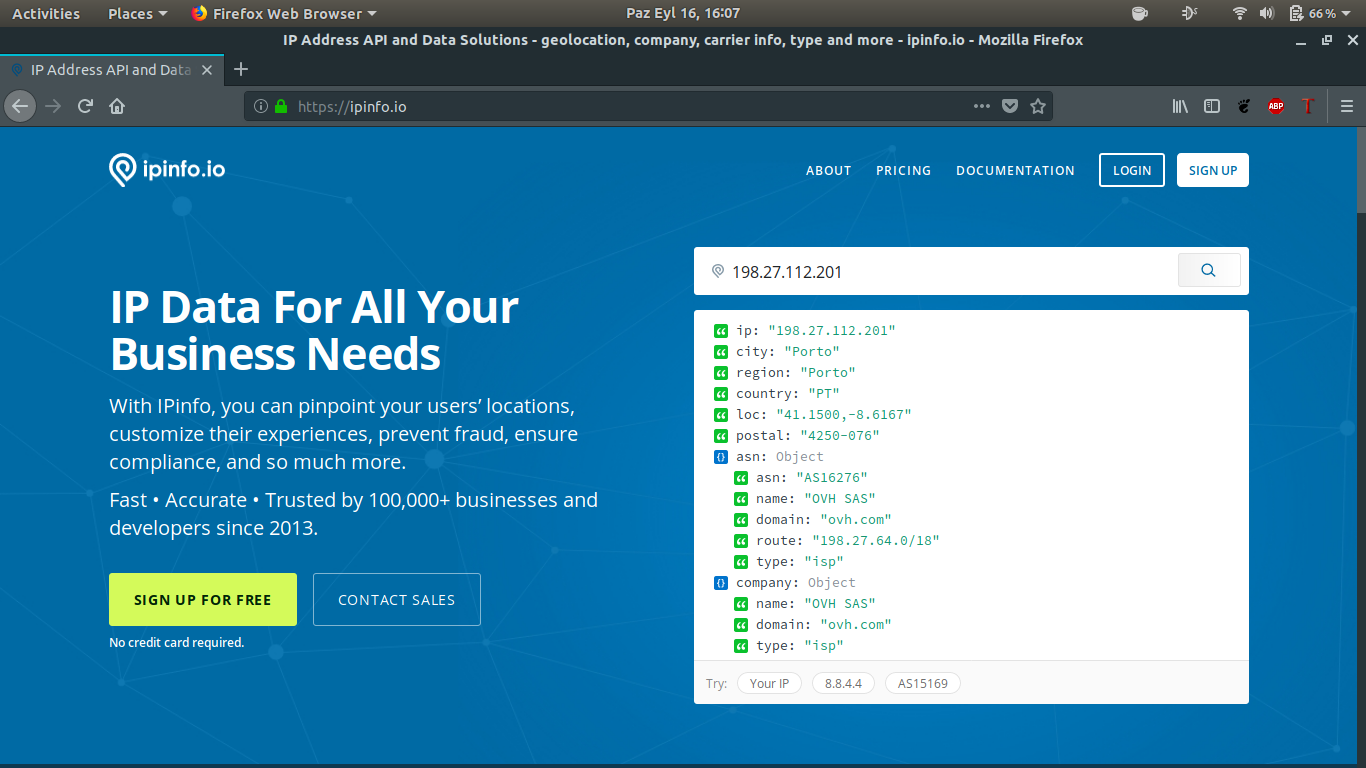

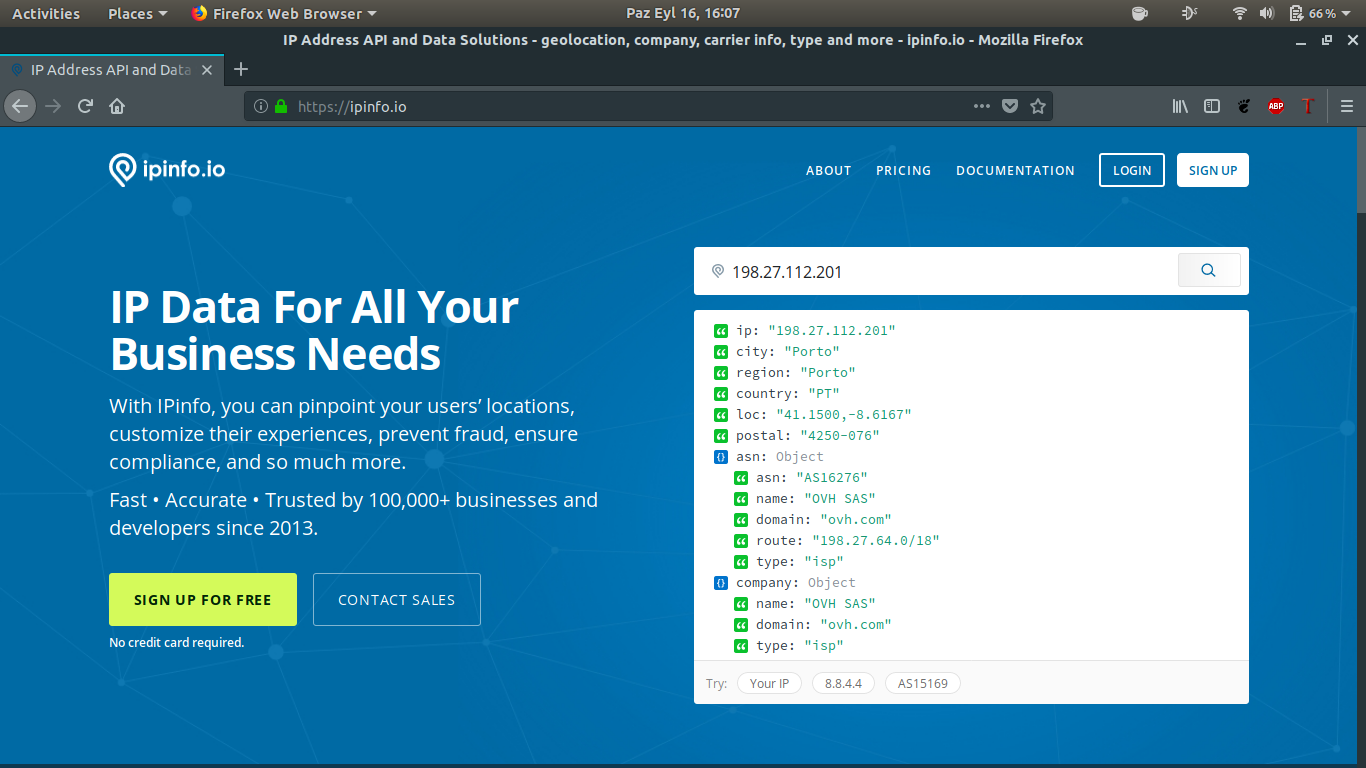

-Ipinfo:

Ipinfo da whois kayıtları gibi kayıtlar basmakta lakin burada sorguyu IP adresi üzerinden yapmaktayız. Aşağıdaki siteden servise erişim sağlayabilirsiniz.

Siteye erişim sağladığınızda sizin IP adresinize dair bilgiler ile karşılaşacaksınız. Arama çubuğunda bilgi almak istediğiniz IPyi arayarak sonuçları listeleyebilirsiniz.

ipinfonun APIsinden faydalanabilmek için ücretsiz olarak kayıt olabilirsiniz. Bunu da belirtmiş olalım.

IP adreslerimizi öğrendiğimize göre gelin birde kısaca subdomainleri nasıl tespit edebiliriz ona değinelim.

-Arama Motorları Aracılığı İle:

Google üzerinden subdomainini aramak istediğiniz alan adı için aşağıdaki taramayı gerçekleştirelerek subdomainleri görebilirsiniz.

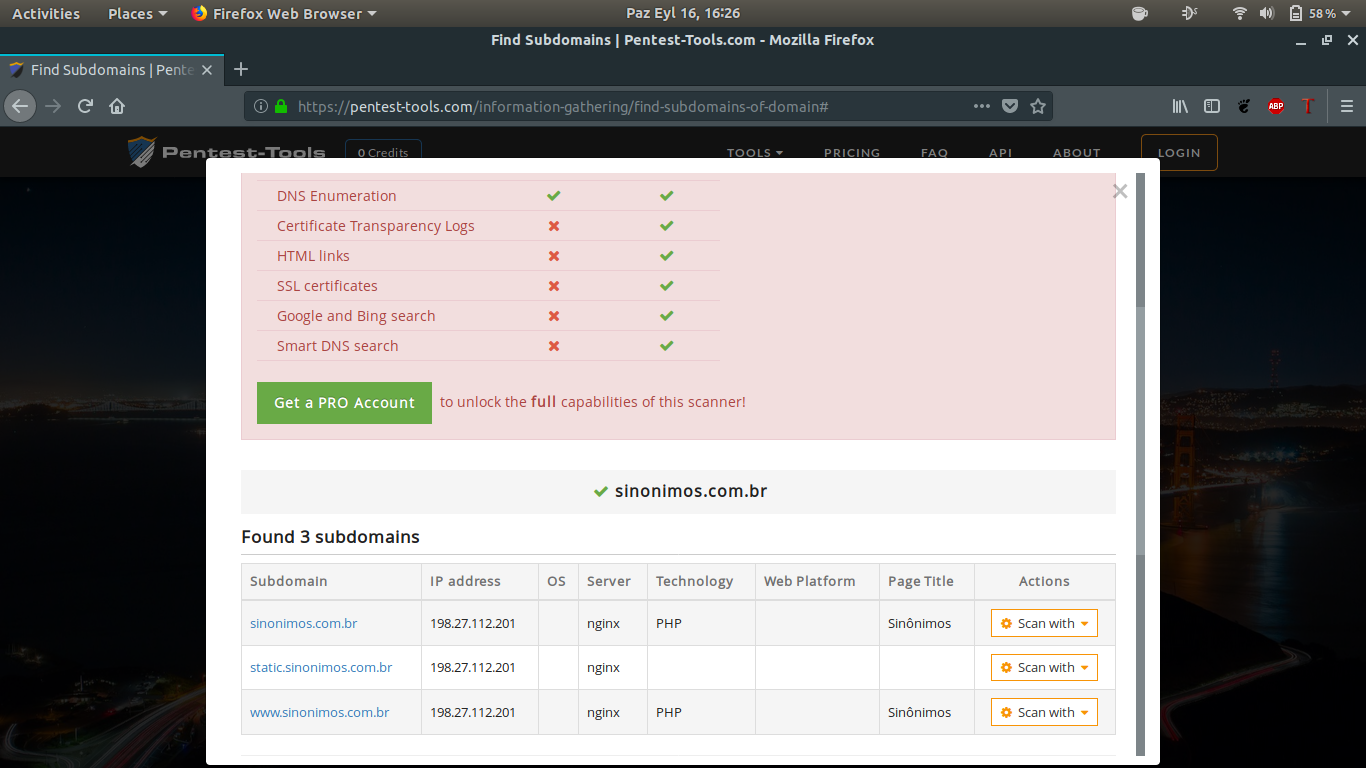

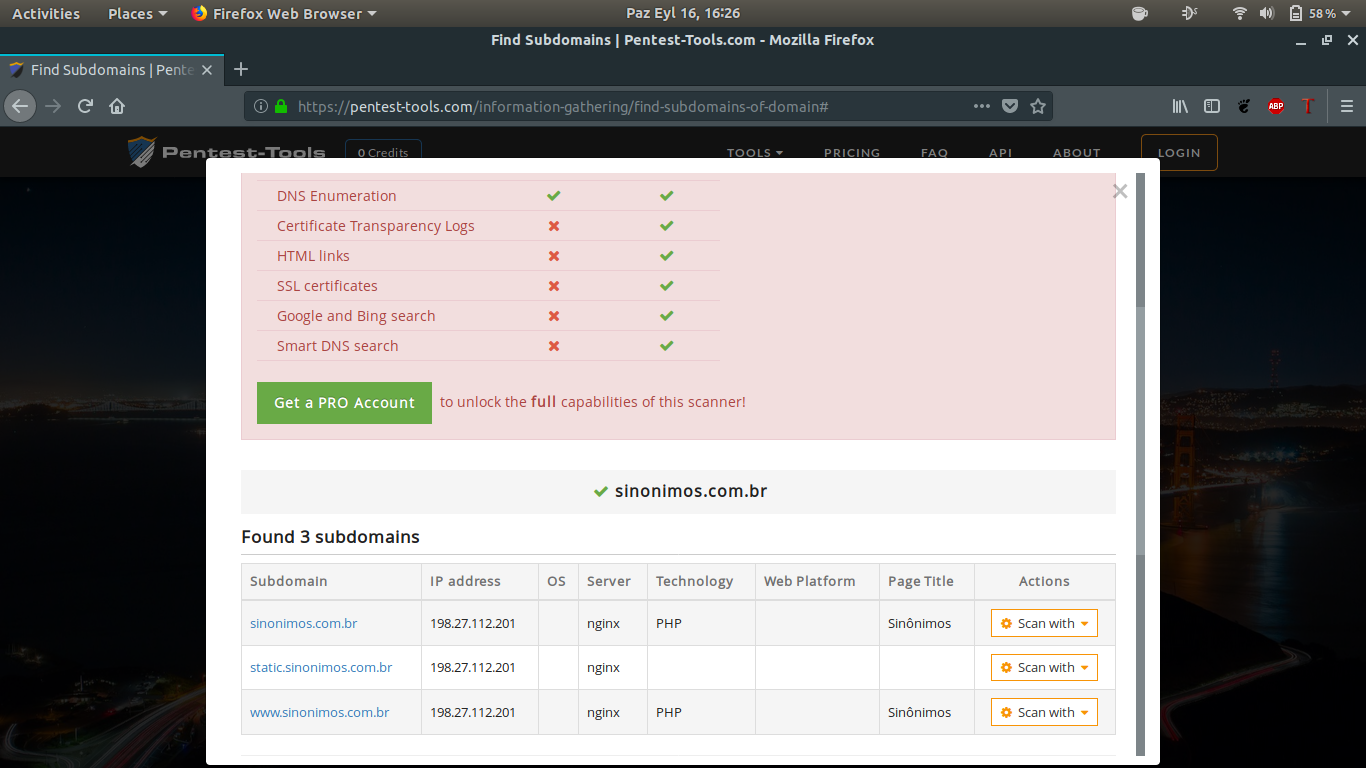

-Pentest Tool ile Subdomain Tespiti:

Aşağıdaki siteden subdomainini aramak istediğiniz siteyi arayarak subdomainlerinizi listeleyebilirsiniz. Light ve full scan olarak arama seçenekleri bulunmakta. Bu sitenin çalışma mantığı ise arama motorundaki aramalara, DNS sorgularına ve DNS zone transfere dayanmakta, bunu ilerleyen kısımlarda inceleyeceğiz.

p { margin-bottom: 0.1in; line-height: 115%; }a:link { }

Bunlara ek olarak sublist3r gibi araçlar ile ve DNS sorgu servisleri üzerinden de subdomain tespitini yapabilirsiniz. Bu yazımızdan şimdilik bu kadar. Bilgi toplamaya gelecek yazılarımızda devam edeceğiz, okuduğunuz için teşekkürler.

Kaynak: https://medium.com/three-arrows-security

Bilgi Toplamak Neden Önemlidir?

Hedef hakkında bilgi toplamak çağlar boyunca çok önemli olmuştur. Süregelen savaşlarda dahi önceden düşman hakkında bilgi toplaması için keşif birimleri kullanılır, taktikler gelen bilgilere göre şekillendirilirdi. Geçmişi, savaşları ya da ofansif düşünceleri bırakalım; günlük hayatta daha çok uyguladığınız bir durumdan söz edelim. Hoşlandığınız, konuşmak istediğiniz, iletişim kurmaya çalıştığınız bir birey illa ki hayatınızda olmuştur. Bu kişiyle daha rahat iletişime geçmek için ne yaparsınız? Hoşlandığı şeyleri, ilgi alanlarını, hobilerini ya da tam tersi hoşlanmadığı şeyleri, hoşnutsuz olduğu durumları öğrenmeye çalışır, iletişiminizi buna göre şekillendirirsiniz. Şimdi Ya bununla sızma testleri aynı şey mi? diyenleriniz olabilir lakin bence ikisi çok benzer şeyler. Sonuçta siz karşınızdaki kişinin düşüncelerine belki de kalbine sızmaya çalışıyorsunuz ve bunu yaparken kullanmak için çeşitli bilgiler topluyorsunuz.

Makinelerde/sistemlerde de bilgi toplama kısmı bu kadar önemli bir konumdadır. Sızma testi gerçekleştireceğiniz hedef sisteme körü körüne yöntemler deneyerek ilerleme kaydetmeye çalışmak sadece vakit kaybıdır. Örnek olarak taranan sistemde eski bir Apache Sunucusu kullanılıyorsa siz bu sunucunun bilgilerine göre arama yapıp uygun yöntemler belirleyip vakit kaybetmeyerek sızma işlemini uygulayabilirsiniz. Tabi bu konuda örnek olarak sadece bunu vermeyeceğiz. Her alan hakkında elimden geldiğince birer örnek vermeye çalışacağım. Umarım bilgi toplamanın önemini anlatabilmişimdir. Şimdi bilgi toplamanın ana iki dalının neler olduğuna değinelim.

Pasif Bilgi Toplama: Hedefle direkt iletişime geçmeden, sezdirmeden, kayıt bırakmadan bilgi toplamaya verilen isimdir. Açık kaynak istihbaratı da denilebilir. Sızma testlerinde bilgi toplamanın ilk adımı olarak değerlendirilir.

Aktif Bilgi Toplama: Pasif bilgi toplama işleminin ardından gelen bilgi toplama evresidir. Sistem ile iletişim söz konusudur. Log bırakır.

Bu iki temel kavramı formaliteden de olsa açıkladığımıza göre bilgi toplama kısmımıza girelim. Öncelikle hedefimizin IP Adresini öğrenelim. Bunun için birçok yöntem kullanılabilir.

IP Adresini Öğrenmek:

-Ping Atmak: Pingin ne olduğuna ilk yazımızda değinmiştik. Hedef sisteme ping atarak IP adresini görseldeki gibi öğrenebiliriz. IP adresini nasıl öğrendiğimiz kısmına değinecek olursak da aslında temeli DNSe dayanıyor. Bunun sebebini anlamak için iki farklı örnek göstereceğim. İlk örneğimizde ilk defa erişim sağladığım bir siteyi kullanacağım.

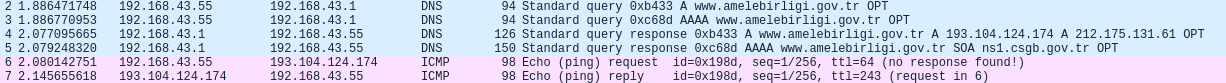

Wireshark analizinde gördüğümüz üzere uçbirimden ping alan_adı komutunu girdiğimizde öncelikle sistemimiz DNS ile ulaşmak istediğimiz sitenin alan adını çözümlüyor. Daha sonrasında ise hedefe işin ping kısmı olan ICMP paketlerini (Tip 8 ve Tip 0) göndermeye başlıyor. Ping komutu da uçbirimde bize gönderdiği paketler hakkındaki özeti basıyor. Bu özet içinde hedefimizin IP adresi de bulunmakta.

İkinci örneğimizde ve yazımızın devamında da kullanacağımız siteye ise ben öncesinden erişim sağladığım için sitenin cache kayıtları bende bulunmakta. Bu yüzden ağ trafiğini incelediğimizde DNS paketlerini göremiyoruz.

ICMP paketlerimizin içeriğini incelediğimizde hedefimizin IP adresinin de bulunduğunu görebiliyoruz. Ayrıca görüldüğü üzere ICMP paketlerimizden önce DNS paketlerimiz bulunmuyor. Ping atarak hedefin IP adresini öğrenme olayının temelleri işte bunlara dayanıyor.

-Whois Sorgusu:

Whoisi tarayıcınız üzerinde de uçbiriminizde de kullanabilirsiniz. Ben şahsen tarayıcı üstünde kullanıyorum. Whoise bu yazıda çok fazla değineceğiz fakat şuan IP adresi öğrenme kısmı için değiniyoruz. Who.is sitesine gidip hedefimizin alan adını giriyoruz. Sonrasında DNS kayıtları kısmından IP adresimizi öğrenebiliriz. İsterseniz diagnostic sekmesinden de ping ve traceroute komutlarının çıktılarını da görebilirsiniz.

Whoisden ileride bahsedeceğiz dedik ama öncesinde Whoisin nasıl çalıştığına değinelim. Bildiğim kadarıyla da Türkçe kaynak olarak kimse Whoisin bu kısmına değinmemiş.

Whois Nasıl Çalışır?

Whoisin nasıl çalıştığını açıklamadan önce işin bu kısmını daha rahat anlayabilmeniz için birkaç kavramı açıklamamız gerekiyor. Gelin bunlar neymiş bir bakalım.

TLD: Türkçe karşılığı üst seviye alan adıdır. Örneğin www.threearrowsecurity.com alan adında ki .com kısmı bu alan adının TLDsidir. TLDler ülke ve global olmak üzere ikiye ayrılırlar. Global TLDler gTLD olarak bilinir ve .com .net .io gibi TLDlere tekabül ederler. Ülke kodu TLDleri ise ccTLD(Country Code Top Level Domain) olarak bilinir ve ülkelere özel olarak tahsis edilen TLDlerdir. Örnek olarak Türkiye için com.tr Fransa için .fr Birleşik Krallık için .uk verilebilir.

ICANN: Türkiyede İnternet Tahsisli Sayılar ve İsimler kurumu olarak hizmet vermektedir. Dünya genelinde bakacak olursak IP adreslerinin dağıtılması, DNS yönetimi, TLDlerin verilmesi gibi işlemlerin denetlenmesini sağlayan kar amacı gütmeyen bir kuruluştur.

ISP(ISS): İnternet bağlantısı sağlayan yani internet servis sağlayıcısı olan firmalara verilen genel isimdir. Türkiyeden örnek olarak TürkTelekom, Turkcell Superonline, Vodafone verilebilir.

Bu kavramları açıkladığımıza göre Whoisin nasıl çalıştığına değinelim. Bir kullanıcı alan adını herhangi bir firmadan kaydettirdiği zaman ICANN bu firmadan alan adı hakkında bilgiler istenir. Bu bilgiler Whois veritabanlarında tutulur. Kayıt şirketi iletişim bilgilerinizi ve diğer önemli bilgileri alan adınızın TLDsinin merkezi dizinini kaydeden kayıt defterine gönderir. Her TLDnin kaydından sorumlu olan farklı kayıt defterleri vardır. Örneğin .org için kayıtları Public Interest Registry(PIR) adlı organizasyon ve PIR ile ilişkili Whois servisi tutar. Whoisin veritabanında tuttuğu bilgi miktarı ve bilginin önemi alan adının TLDsine ve alan adını kaydeden firmaya bağlıdır. Çünkü bazı TLD kaydı tutan firmaların whois sunucusu bulunmamaktadır. Bu farklılığa rağmen her kayıt şirketinin sunmak zorunda olduğu bilgiler vardır. Bunlar Merkezi kayıt bilgileri ve Kayıt bilgileridir. Merkezi kayıt bilgileri alan adı, alan adının durumu, NS bilgisi, alan adının oluşturulma ve son kullanma tarihi gibi bilgileri içerir. Kayıt bilgilerinde ise iletişim bilgileri bulunmaktadır.

Whois ile NS sorgusu yapılırkense Whois DNS sorgusu ile aynı şekilde çalışması üzerine tasarlanmıştır. Sorgulanacak kayıt TLDye bağımlı olacaktır. İnternet servis sağlayıcısı (ISP) olan şirket bu bilgiyi önbelleğinde bulundurmuyorsa root sunucudan başlayarak ilgili sunucuya kadar sorgu yapacaktır. (Bkz: DNS Nasıl Çalışır?) Whoisin bu sorgular sonucunda kullandığı iki adet model vardır. Bunlar Thick ve Thin modelleridir.

Thin Modeli: Alan adının kaydedildiği firma, NS ve kayıt tarihi gibi genel bilgilerin tutulduğu modellemedir. Alan adı hakkında daha fazla bilgi alabilmek için kaydeden firma üzerinde sorgu yapılması gerekmektedir.

Thick Modeli: Thick modelinde ise Thin modelinde bulunan bilgilerden daha fazlası kaydedilir. Yani thin modeline göre bize daha ayrıntılı bilgi sağlar. Bu modelleme içinde tutulan bilgilerde alan adının kaydını yapan kişi, kaydın yapılış tarihi, kaydı yapılan alan adının ne zaman kullanılacağı, kayıtlı olduğu diğer NSlar hakkındaki tüm bilgileri tutar.

Whoisin çalışma mantığı işte verdiğimiz bu bilgileri temel alır.

-CentralOps İle Tespit:

CentralOpsda tarayıcınız üzerinden sorgu yapabileceğiniz bir servistir. Aşağıdaki linkten erişimimizi sağlayalım. Karşımıza çıkan arama kısmına da bilgi almak istediğimiz alan adını yazalım.

Kod:

>>centralops.net

Sorgumuzu gerçekleştirdikten sonra alttaki seçeneklerden başka hangi sorguları gerçekleştirebileceğimizi seçebilir ya da istemediklerimizi çıkarabiliriz.

Alan adının ve ağ kayıtlarının whois sorgularını da görebilmekteyiz varsayılan arama ayarlarında. IP adresi bilgimiz ise görüldüğü üzere Adress Lookup kısmında bulunmakta.

Centralopsa da Whois gibi yazılarımızın ilerleyen kısımlarında başka bilgiler için dönüş sağlayacağız şuan sadece IP adresi ve alan adı hakkındaki bilgiler kısmıyla yetineceğiz. Bunlara ek olarak IP adresi sorgusunu DNS sorgusu yapan servislerden ve araçlardan da sağlayabilirsiniz. Lakin DNS sorgularını ayrıca inceleyeceğimiz için bu kısmı şuanlık atlıyoruz. Elimize bir IP adresi geçtiğine göre bu IP adresine dair daha özel sorgular da yapabiliriz. Bunun için RIPE ve ipinfo.iodan yararlanacağız.

-RIPE: Avrupada kayıtlı olan IP adreslerini aratabileceğimiz bir servistir. Bizim baz aldığımız site Brezilya kökenli olduğu için maalesef burada kullanamıyoruz fakat kullanımını yine de anlatalım.

Aşağıdaki siteden servisimize erişim sağlayalım.

Kod:

>> [URL="https://tik.lat/FCpkl"] www.ripe.net[/URL]

Aramamızı yaptıktan sonra karşımıza aşağıdaki gibi bir sayfa gelecek. Buradan arama ayarlarınızı şekillendirebilirsiniz ayrıca bize sayfanın alt bölümlerinde varsayılan olarak yapılan taramanın da sonuçlarını verecek.

Burada karşımıza çıkan netname bölümünü RIPEda arayarak daha ayrıntılı bilgiler de elde edebiliriz.

RIPE hakkında değineceğimiz kısım bu kadar. Kendiniz girip kurcalayabilirsiniz. Şimdi bir de ipinfoya değinelim.

-Ipinfo:

Ipinfo da whois kayıtları gibi kayıtlar basmakta lakin burada sorguyu IP adresi üzerinden yapmaktayız. Aşağıdaki siteden servise erişim sağlayabilirsiniz.

Kod:

>>ipinfo.io

ipinfonun APIsinden faydalanabilmek için ücretsiz olarak kayıt olabilirsiniz. Bunu da belirtmiş olalım.

IP adreslerimizi öğrendiğimize göre gelin birde kısaca subdomainleri nasıl tespit edebiliriz ona değinelim.

-Arama Motorları Aracılığı İle:

Google üzerinden subdomainini aramak istediğiniz alan adı için aşağıdaki taramayı gerçekleştirelerek subdomainleri görebilirsiniz.

Kod:

Site:*hedef.comAşağıdaki siteden subdomainini aramak istediğiniz siteyi arayarak subdomainlerinizi listeleyebilirsiniz. Light ve full scan olarak arama seçenekleri bulunmakta. Bu sitenin çalışma mantığı ise arama motorundaki aramalara, DNS sorgularına ve DNS zone transfere dayanmakta, bunu ilerleyen kısımlarda inceleyeceğiz.

Kod:

>>[URL]https://pentest-tools.com/information-gathering/find-subdomains-of-domain[/URL]

Bunlara ek olarak sublist3r gibi araçlar ile ve DNS sorgu servisleri üzerinden de subdomain tespitini yapabilirsiniz. Bu yazımızdan şimdilik bu kadar. Bilgi toplamaya gelecek yazılarımızda devam edeceğiz, okuduğunuz için teşekkürler.

Kaynak: https://medium.com/three-arrows-security

Son düzenleme: